El descubrimiento de que la computadora estaba infectada se llevó a cabo de manera accidental cuando el usuario estaba almacenando varios archivos desde su computadora hacia su memoria portátil flash USB. Después de que se hubieran copiado los archivos que quería copiar, confirmado por la ventana de transferencias de Windows “Copying...” (Copiando...) que proporciona el título del archivo que está siendo transferido (en el ejemplo mostrado a continuación el título del archivo es “singing-rain-a700.avi”):

el usuario se dió cuenta viendo la ventana de transferencias acerca del copiado adicional de otros archivos cuyo título también era proporcionado por la ventana de transferencias pero los cuales no aparecían mostrados en el listado de archivos del flash drive que él había seleccionado (esta es una vulnerabilidad que expone directamente la presencia de los nuevos programas virales y espías que los hackers aún no han podido vencer). Los archivos que estaban siendo copiados subrepticiamente tenían títulos como los siguientes:

fox.mpeg

koreyski_vitas.flv

chiz_my_pents.avi

koreyski_vitas.flv

chiz_my_pents.avi

Los títulos de los archivos parecerían sugerir que se trataba de archivos de video en formatos diferentes. Sin embargo, esto puede ser engañoso, ya que un infector tiene la capacidad para cambiar el nombre y la extensión de cualquier archivo supuestamente multimedia (impostor) a otro que puede reconocer como un archivo viral informático ejecutable (con extensión de archivo .exe). Terminada la transferencia de los archivos, los archivos “extra” que no habían sido seleccionados por el usuario para la transferencia de los mismos al dispositivo USB no aparecían mostrados en la ventana correspondiente del dispositivo USB en el Explorer de Windows, lo cual confirmó que los supuestos archivos de video eran archivos ocultos. Esto llevó al usuario a sospechar que los archivos que no había seleccionado pero cuyos títulos aparecieron en la ventana de transferencias pudieran haber sido sintomáticos de una infección viral en el proceso de estar siendo transferida la información no deseada al dispositivo portátil USB. Al proceder a revisar las “Opciones de carpeta” en la ventana de “Herramientas” disponible de la línea del Menú en la ventana principal del Windows Explorer correspondiente al dispositivo USB, se pudo comprobar que la opción de “Mostrar todos los archivos y carpetas ocultos” estaba desactivada, estando activada en su lugar la opción “No mostrar archivos ni carpetas ocultos”. Tras activar la opción “Mostrar todos los archivos y carpetas ocultos” marcando el casillero correspondiente y cerrando la ventana de “Herramientas”, el usuario esperó algunos segundos para volver a abrir nuevamente dicha ventana en el Windows Explorer, descubriendo como una desagradable sorpresa que la opción de “Mostrar todos los archivos y carpetas ocultos” estaba nuevamente desactivada, estando otra vez activada en su lugar la opción “No mostrar archivos ni carpetas ocultos”. Esta era la confirmación al usuario de que se estaba ejecutando en tiempo real un programa viral que con la desactivación continuada de la opción para mostrar archivos y carpetas ocultos pretendía evitar su detección. El diagnóstico inicial fue que se trataba de una computadora infectada cuyo patógenos informático fue traspasado al dispositivo USB el cual se daba por hecho que ya estaba contaminado. Con el dispositivo USB aún conectado a la computadora, y aprovechando el hecho de que el cambio por acción de la infección viral informática de la especificación “Mostrar todos los archivos y carpetas ocultos” a la especificación “No mostrar archivos ni carpetas ocultos” no era instantánea, el usuario descubrió por cuenta propia la presencia de un archivo auto ejecutable autorun.inf que no estaba previamente almacenado en el dispositivo USB, con un tamaño de 57.9 Kb, algo grande en lo que a archivos auto ejecutables respecta e indicativo de una cantidad relativamente grande de acciones a ser llevadas a cabo cada vez que el dispositivo USB fuese conectado a otras computadoras. Pero además de este archivo, había otro archivo puesto bajo una carpeta titulada RECYCLER, un archivo titulado jwgkvsq.vmx con un tamaño de 153 Kb. Puesto que la carpeta RECYCLER tampoco había sido colocada en el dispositivo USB por el usuario, esto lo llevó a sospechar que el archivo jwgkvsq.vmx pudiera tratarse de código viral informático. (Un título como RECYCLER al igual que muchos otros títulos como éste son usados por los criminales informáticos para hacerle creer a las víctimas más susceptibles de ser engañadas que cierta carpeta o cierto archivo han sido colocados automáticamente por el mismo sistema operativo Windows para ayudar con alguna función temporal importante como salvaguardar información en caso de una pérdida accidental de información del sistema contenida en el dispositivo portátil conectado a la computadora.)

Al ocurrir los eventos arriba señalados, la computadora infectada aún tenía cierta conectividad libre a Internet, lo cual le permitió al usuario ir al portal de Google para buscar todo lo que tuviera que ver con un archivo titulado jwgkvsq.vmx. Y la respuesta no tardó en llegar, confirmándole al usuario que tenía una infección informática peligrosa que explotaba una vulnerabilidad en el sistema operativo Windows documentada como MS08-067, para cuya corrección varios sitios recomendaban primero la descarga del sitio Web de Symantec de una herramienta titulada FixDownadup.exe. Pero al tratar de recurrir a la página Internet de Symantec el usuario se vió imposibilitado para conectarse al sitio. La infección viral impedía que se llevase a cabo esta conexión. Y no era la única conexión que estaba siendo impedida. Tampoco se podía conectar a ninguna de las otras empresas fabricantes de antivirus en su intento para obtener instrucciones para la remoción manual del virus.

Muy posiblemente cometiendo un error, el usuario apagó la computadora infectada (el apagar una computadora para reiniciarla después le permite a un infector enraizarse aún más en la máquina) para poder ir a una computadora libre de infecciones (la computadora de un amigo), con el fin de descargar en dicha computadora la herramienta FixDownadup.exe de Symantec así como el parche de seguridad MS08-067 de Microsoft para ser instalado en la máquina una vez que se hubiera ejecutado la herramienta de Symantec, teniendo la precaución de bajar la versión del parche de seguridad correspondiente al idioma del sistema operativo Windows instalado en la máquina (generalmente hablando, un parche de seguridad de Microsoft para una máquina que esté corriendo con un sistema operativo Windows en Inglés no podrá ser utilizado para una máquina que esté corriendo un sistema operativo Windows en Español; hay que bajar el parche de seguridad que corresponda al idioma del sistema operativo Windows que se está usando en la máquina destinataria). Y como medida precautoria adicional, para la descarga tanto de la herramienta de Symantec como para el parche de seguridad de Microsoft se usó no el dispositivo portátil USB que ya estaba infectado sino un dispositivo USB nuevo, recién comprado y por lo tanto libre de infecciones, con lo cual el usuario mostró su buen juicio.

De regreso a su casa, el usuario corrió el programa FixDownadup.exe, tras lo cual quedó en la creencia de que su máquina había quedado liberada por completo de infectores informáticos, instalando tras esto el parche de seguridad MS08-067 de Microsoft. Estas acciones le permitieron al usuario retomar la conectividad a Internet que estaba siendo bloqueada.

Aunque el usuario de la máquina recurre casi siempre al navegador Mozilla de Firefox, con cierta desconfianza intentó abrir una página Web utilizando para ello al navegador Internet Explorer de Microsoft. Y dicho navegador le informó que Internet Explorer estaba bloqueando la acción de un código posiblemente malicioso que estaba tratando de ejecutarse en la parte alta de la memoria RAM de la computadora. En respuesta a esta notificación, el usuario puso en marcha una herramienta de distribución gratuita que ya tenía instalada en su máquina, la herramienta de eliminación de software malintencionado de Microsoft (KB890830) conocida como Malicious Software Removal Tool, la cual busca en el equipo infecciones informáticas comunes como Blaster, Sasser y Mydoom, y ayuda a eliminarlas. Con esta herramienta, cuando el proceso de detección y eliminación termina, se muestra un informe en el que se describe, si lo hubiera, el software malintencionado que se ha detectado y eliminado. Sin embargo, Microsoft advierte que esta herramienta no reemplaza a ningún antivirus, simplemente es una herramienta de apoyo, para checar el equipo. Tras correrse esta herramienta de Microsoft, no se encontró absolutamente nada anormal en la computadora. Sin embargo, cada vez que se echaba a andar el programa Internet Explorer, se seguía notificando el bloqueo de la acción de un código posiblemente malicioso tratando de ejecutarse en la parte alta de la memoria RAM, lo cual no es parte del funcionamiento normal del Internet Explorer. Algo seguía mal, pero no era posible ubicarlo con precisión, pese a que la infección original causada por jwgkvsq.vmx parecía haber sido removida exitosamente desde un principio.

En este punto, ocurrió un apagón imprevisto que hizo que la máquina se reiniciara, facilitando la activación total de otras descargas virales informáticas que habían estado siendo recibidas por la máquina cada vez que ésta estaba conectada a Internet. Era como si, en venganza por la posible eliminación exitosa por parte del usuario del infector inicial jwgkvsq.vmx, este infector hubiese dejado atrás una porción de código para “despertar” otros infectores igualmente peligrosos y mantenidos en estado latente en espera de ser utilizados para la represalia. En pocas palabras, la infección inicial no era la única, la máquina había caído víctima de una “bomba” conformada por varios infectores.

Al retomarse la revisión de la computadora tras ser encendida de nuevo, se descubrió como una muy desagradable sorpresa que la opción de “Mostrar todos los archivos y carpetas ocultos” estaba nuevamente desactivada, estando activada en su lugar la opción “No mostrar archivos ni carpetas ocultos”, siendo inútiles todos los intentos para reactivar nuevamente la opción para ver archivos y carpetas ocultos. Confirmada la desactivación continuada de la capacidad del sistema operativo Windows para mostrar los archivos y las carpetas ocultos, el siguiente paso fue recurrir al “Administrador de Tareas” (Task Manager) con la opresión simultánea de las teclas Ctrl-Alt-Del para poder ver así los programas y los procesos ejecutándose en esos momentos en la computadora, con el fin de detener desde el mismo Administrador de Tareas los programas o procesos maliciosos que estuvieran ejecutándose. Pero se encontró como otra desagradable sorpresa que el Administrador de Tareas estaba inhabilitado por el infector, y no había forma alguna de restablecer nuevamente esta importante herramienta.

En el sistema operativo Windows, la única manera de deshabilitar al Administrador de Tareas es metiéndole mano al Registro, razón por la cual se intentó echar mano del Editor del Registro, pero esto no fue posible al recibirse el mensaje de Windows de que el Editor del Registro había sido inhabilitado por un Administrador. Y como la única forma de poder entrar a la máquina con privilegios de Administrador es iniciando la máquina en “Modo Seguro”, el siguiente paso fue reiniciar la máquina oprimiendo la tecla F8 al inicio para poder entrar a Modo Seguro. Pero las infecciones virales se encargaban de reiniciar la máquina cada vez que se intentaba hacer esto, de modo tal que no quedaba otra alternativa más que utilizar la máquina así como estaba para tratar de calibrar la extensión de la infección que seguramente era una infección múltiple.

Al no servir ya de nada la herramienta FixDownadup.exe de Symantec (la cual no reportaba ya rastro de infección alguna relacionada con el virus Conficker que es removido por esta herramienta) así como el parche de seguridad MS08-067 de Microsoft instalado una y otra vez con la esperanza vana de que tapara algo que de cualquier manera ya había sido tapado, se tomó la decisión de correr un buen programa antivirus que fuese independiente del programa antivirus (de la empresa Micro Trend) que estaba instalado en la computadora. Después de todo, si el programa antivirus que tenía instalada la máquina había resultado inútil para detectar e impedir la entrada del invasor que había tomado control de la máquina, no tenía objeto alguno el recurrir a dicho programa con la esperanza de que produjera el resultado que no pudo producir desde un principio. Esto después de que se intentó utilizar primero el programa de limpieza conocido como CCleaner encontrándose como una muy desagradable sorpresa que era desactivado por el virus cuando apenas era puesto en movimiento. Se intentó utilizar también herramientas automáticas para restablecer al Administrador de Tareas, al Editor del Registro, así como la capacidad para poder ver archivos ocultos, pero más tardaban dichas herramientas en corregir los parámetros del Registro a los valores deseados que el virus en volver a meterle la mano al Registro inutilizándolo una y otra vez. Ni siquiera era posible ejecutar el programa antivirus Malware Byte's Antimalware, ya que también era desactivado una y otra vez por el infector que a estas alturas se podía suponer que eran varios trabajando en combinación y no uno solo. Es aquí cuando se decidió recurrir a otro programa antivirus capaz de ser corrido no desde el disco duro de la computadora sino desde un dispositivo portátil externo USB, algo que no todos los programas antivirales de las principales empresas pueden hacer. Y uno de los mejores programas antivirales que hay para este propósito, disponible gratuitamente, es el programa A-squared de la empresa Emsisoft.

Conectando a la máquina infectada un dispositivo de memoria portátil flash drive USB con el programa A-squared de la empresa Emsisoft almacenado en el adaptador y con las más recientes actualizaciones del programa antivirus para dicho programa obtenidas (desde otra máquina libre de infecciones), se corrió el programa empezando a obtenerse los siguientes resultados bajo la primera entrada correspondiente al Virus.Win32.Sality!IK:

En los procesos (P):

C:\Archivos de programa\Trend Micro\Antivirus\PCClient.exe

C:\Archivos de programa\Trend Micro\Antivirus\TMOAgent.exe

C:\Archivos de programa\Microsoft Office\Office\1033\OLFSNT40.exe

C:\DOCUMEN...\Usuario\CONFIG...\Temp\qxsion.exe

C:\DOCUMEN...\Usuario\CONFIG...\Temp\winrwtudt.exe

En los archivos (A):

C:\WINDOWS\system32\Process.exe

C:\WINDOWS\system32\TweakUI.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\Cytrix\GoToAssist\516\g2a34.tmp

\g2aprocessfactory.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\000136AB_Rar\uninst.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\000EBCE3_Rar\SUPERAntiSpyware.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\0003F231_Rar\SUPERAntiSpyware.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\0003F6F4_Rar\SUPERAntiSpyware.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\qxsion.exe

C:\Documents and Settings\Usuario\Configuración local

___\Temp\winrwtudt.exe

Los primeros resultados obtenidos arriba resultaron ser motivo de preocupación, ya que de acuerdo con los mismos se tenían dos procesos infectados, PCClient.exe y TMOAgent.exe, los cuales resultan ser ni más ni que menos que dos programas ejecutables importantes de los cuales depende para su buen funcionamiento el programa antivirus que estaba instalado legítimamente en la máquina, de la empresa Trend Micro. El programa antivirus de la empresa Trend Micro no sólo fue incapaz de reconocer a los invasores que tenían infectada a la máquina en el momento en que entraron a la misma, sino que inclusive terminó siendo infectado él mismo, de modo tal que cualquier intento del usuario por llevar a cabo un escaneo de la máquina usando el programa antivirus Trend Micro instalado en el disco duro no sólo sería inútil para detectar las infecciones sino que únicamente las reafirmaría en su posición. Esto explica el por qué el programa antivirus instalado en la computadora era por demás inútil para combatir la infección: el mismo programa antivirus instalado en la computadora estaba infectado.

Un virus informático capaz de infectar un programa antivirus de cierta empresa instalado en el disco duro de una computadora es capaz de infectar cualquier otro programa antivirus de cualquiera de las otras empresas más conocidas, de modo tal que el desinstalar el programa antivirus instalado para meter el programa antivirus de otra empresa sería una pérdida de tiempo (además, la nueva generación de infectores informáticos, una vez instalados en una máquina, no permitirán que se instale en dicha máquina el programa antivirus que pueda ser un peligro para ellos, no permitirán ser purgados de la máquina con tanta facilidad). Puesto de otra manera, podemos dar por hecho que cualquier programa antivirus descargado a través de Internet en una máquina estará siendo infectado e inutilizado justo en el momento en el que es puesto a andar en la máquina por vez primera. La infección del programa antivirus puede emplear varias estrategias. La más astuta es la que desactiva temporalmente la ejecución del infector y oculta sus archivos de modo tal que el programa antivirus ya infectado no podrá detectar nada erróneo, dándole una falsa sensación de seguridad al usuario. La otra, mucho más obvia, consiste simplemente en bloquear al programa antivirus instalado en el disco duro. Todo esto justifica la decisión de recurrir a un programa antivirus que no requiera ser instalado en el disco duro y que pueda correr desde un dispositivo externo portátil. (Aunque resulta tentador copiar el programa A-squared del dispositivo portátil USB al disco duro de la computadora, es precisamente durante el copiado de archivos de un medio a otro cuando los infectores instalados en la memoria RAM se encargan de infectar lo que está siendo copiado; y de hecho esta es una de las estrategias más rudimentarias empleadas por los infectores informáticos de todas las épocas para reproducirse, justo durante el copiado de archivos de un medio a otro o de un lugar a otro dentro de la misma computadora).

Además del virus Virus.Win32.Sality!IK, el programa A-squared de Emsisoft detectó otros invasores informáticos confirmando que, o bien la máquina fue víctima de infecciones diversas obtenidas por abrir correos que no se deberían de haber abierto o visitar lugares indebidos, o bien fueron enviados todos juntos en una “bomba” para la cual el hacker reunió algo de lo más nocivo que podía haber encontrado. La lista de invasores informáticos detectados por A-squared terminó siendo la siguiente (las iniciales IK puestas al final de la definición de cada virus o troyano es una notación agregada por la empresa Emsisoft para denotar el uso de su tecnología propietaria Ikarus usada para la detección de infectores):

Virus.Win32.Sality!IK

Trojan-Dropper.Delf!IK

Trojan.Win32.Jpgiframe!IK

JS.Bofra.A.1!IK

Worm.Win32.Autorun!IK

Trojan.Win32.Shutdown.NAA!A2

Win32.Kashu.A!IK

Trojan.Win32.Reboot!IK

Trojan.Generic!IK

Trojan.Win32.Riern!IK

Worm.Win32.Taterf!IK

Trojan.Win32.Agent!IK

En esta lista el programa A-squared confirmó que los invasores destacados en color rojo (Virus.Win32.Sality!IK y Worm.Win32.Autorun!IK) habían llevado a cabo una infección masiva de archivos ejecutables puestos en todas las carpetas de System Restore, precisamente los archivos requeridos para llevar a cabo una restauración de la máquina a una fecha previa a la fecha en la cual se presume que las infecciones empezaron a ocurrir. Esto significa que, aún suponiendo que de alguna manera se pudiera vencer la acción combinada de tantos infectores lográndose recuperar la capacidad para llevar a cabo la función de “Restaurar sistema”, restaurar el sistema operativo Windows a un punto previo de restauración sería un ejercicio totalmente inútil, aún tratándose de la misma fecha en la cual se instaló por vez primera el sistema operativo en la máquina.

El programa A-squared confirmó además un total de más de 2 mil objetos infectados en el disco duro de la computadora, dando la opción de ponerlos en cuarentena o eliminarlos. Puesto que un archivo una vez eliminado (borrado) ya no puede ser recuperado, se decidió ponerlos en cuarentena. Una vez puestos en cuarentena por el programa A-squared todos los archivos y las carpetas infectadas, se reinició la máquina, y fue posible acceder nuevamente al Editor de Registro y al Administrador de Tareas, lo cual indicaría aparentemente que la máquina podía ser usada nuevamente sin problema alguno. Lo único que no podía ser corregido era la capacidad para poder entrar en el “Modo Seguro” de la computadora, seguramente por alguna modificación en algún archivo del sistema incapaz de ser corregida por ningún programa antivirus por bueno que sea. Pero si no podemos entrar al Modo Seguro de la computadora, tampoco podemos estar seguros de que toda la máquina esté bajo nuestro control, máxime cuando todos los archivos y carpetas que tengan que ver con la restauración del sistema están en cuarentena por estar infectados. Dada la extensión y la profundidad de la invasión, la única alternativa posible en un caso así consiste en formatear el disco duro y reinstalar el sistema operativo Windows de nuevo en la máquina.

Una forma casi segura de verse obligado a formatear el disco duro de una computadora consiste en recurrir al disco compacto CD que contiene la copia original de Windows y en tratar de hacer con dicho disco una “reparación” del sistema operativo Windows en vez de hacer la instalación de una copia nueva de Windows:

recurriendo para ello a la opción de “reparar” (en este caso con la tecla “R”) la instalación seleccionada de Windows mediante la restauración de los archivos que sean necesarios restaurar pasando por alto la opción de “no reparar” (para la cual se usa la tecla “Esc”). La opción de “reparar” es seleccionada frecuentemente por usuarios que no quieren perder todos los archivos y documentos que ya tenían instalados en sus máquinas; ya que no es lo mismo restaurar únicamente aquellos archivos del sistema que pudieran estar dañados que instalar todo el sistema operativo completo borrando en su totalidad lo que ya había previamente en el disco duro. El problema fundamental es que, tras una infección informática masiva como la que pueden descargar sobre una máquina los infectores de la nueva generación, todos los puntos de restauración del sistema operativo (¡todos!) seguramente estarán infectados, y cualquier programa antivirus como A-squared que sea capaz de detectar en su totalidad a todos los infectores instalados en la máquina seguramente pondrá todo lo que está infectado en cuarentena, incluyendo a los puntos de restauración. De este modo, al tratar de llevarse a cabo una simple reparación del sistema operativo, el disco CD de instalación de Windows en lugar de proceder a la instalación completa intentará buscar en el disco duro algo que no podrá encontrar por haber sido puesto en cuarentena. Y al ocurrir esto, el programa de reparación del disco de instalación de Windows puede entrar en comportamientos erráticos tras haber traslapado varios de sus propios archivos hacia el disco duro. Los efectos de esta acción combinada -puesta en cuarentena por un programa antivirus de los puntos de restauración del sistema y el intento de restaurar el sistema operativo con el disco original de Windows- son completamente erráticos e impredecibles. En el peor de los casos, el usuario puede entrar en pánico al ver que le es imposible reinstalar al sistema operativo Windows en su máquina porque cada vez que enciende su máquina con el disco original de instalación de Windows puesto en el lector de discos CD lo primero que trata de hacer el programa de instalación al arrancar es buscar en el disco duro algo que haya quedado pendiente de llevar a cabo, terminando en un callejón sin salida que no llevará a ningún lado. Esta es una situación extrema en la cual ya no es posible instalar Windows en la máquina de ninguna manera, ni como “reparación” ni como “copia nueva”. En otros tiempos, había la posibilidad de echar a andar la computadora con un diskette magnético de emergencia que durante el proceso de encendido de la computadora permitía cargar automáticamente en la memoria RAM de la computadora un sistema operativo primitivo (sin interfaz gráfica) tipo DOS con algunas funciones elementales que permitían ir manipulando todo en el disco duro, como ir borrando los archivos y directorios (carpetas) hasta dejarlo limpio permitiendo una instalación limpia del sistema operativo (siempre es posible instalar cualquier sistema operativo Windows en un disco duro que está totalmente limpio, libre de la presencia de cualquier tipo de archivo, siempre y cuando el disco duro esté formateado y cuando el tipo de formateo corresponda con lo que requiere el sistema operativo a ser instalado). Pero en las máquinas más recientes, la bahía para diskettes magnéticos ha desaparecido por obsoleta. ¡Y los puertos USB no son reconocidos en el proceso de encendido, para que puedan ser reconocidos es necesario tener instalado el sistema operativo Windows en buen estado en la computadora! Es así como podemos llegar a una situación en la cual sin la copia legítima original del sistema operativo Window no podemos reinstalar el sistema operativo y aunque tengamos a la mano la copia legítima original del sistema operativo Windows tampoco podemos reinstalarlo. Una cosa que podría ayudar para una verdadera emergencia como ésta sería el que Microsoft incluyese junto con cada disco compacto CD de su sistema operativo Windows otro disco compacto CD de emergencia, como Live CD, el cual desempeñaría un papel similar al del diskette magnético de emergencia, permitiendo arrancar la máquina desde el lector de discos compactos sin tener que depender en lo absoluto para ello del disco duro. El problema es que Microsoft no está incluyendo ésto, dejándonos con un solo disco, el de su sistema operativo que es incapaz de cargar en la memoria RAM de la máquina algo que pueda ser completamente independiente del disco duro.

Es para emergencias como la que se acaba de describir así como para cualquier otro caso en el cual se ha tomado la decisión de formatear el disco duro en donde puede sernos útil el programa comercial conocido como Partition Commander. Con el disco de Partition Commander puesto en el lector de discos compactos CD (en lugar del disco original de instalación del sistema operativo Windows), al arrancar la máquina es puesto en marcha desde el CD de Partition Commander un programa que nos permite no sólo inspeccionar los contenidos del disco duro sino inclusive hacer una partición del disco duro sin perder datos, lo cual a su vez nos permite copiar archivos y documentos importantes que no queramos perder de una partición a otra. Lo curioso del caso es que el código con el cual arranca Partition Commander desde el lector de discos compactos no es código alguno que dependa de código informático elaborado por Microsoft para Windows, es código basado cien por ciento en el sistema operativo Linux. En pocas palabras, para poder rescatar una máquina construída y vendida con el sistema operativo Windows, recurrimos aquí a uno de sus principales rivales, Linux.

En el caso de la computadora que nos ocupa, esto fue precisamente lo que se hizo. Arrancando la computadora con Partition Commander y seleccionando la opción para cargar el programa VCOMLinux, se encontró que el disco duro de la máquina era un disco duro de 160 Gb, y que estaba subdividido en dos particiones lógicas, cada una de ellas de 80 Gb, estando vacía la segunda partición. Esto permitió ir copiando archivo por archivo, carpeta por carpeta, todos los documentos que el usuario deseaba rescatar por considerarlos más importantes o de mayor interés para él (documentos legales, fotografías familiares, grabaciones de video, etc.), pasando la copia de los materiales a la partición vacía. De cualquier modo, en caso de no existir dos particiones en el disco duro, podemos crear fácilmente una segunda partición usando para ello al mismo Partition Commander.

Antes de proceder a formatear una partición infectada, es necesario hacer una lista de todo lo que se quiera copiar hacia la partición vacía que funcionará como respaldo, así apuntar cuidadosamente por separado (con lápiz y papel) los parámetros (settings) de la máquina en caso de que se requieran cargar nuevamente los drivers de software que se requieren para que puedan funcionar adecuadamente la imagen en la pantalla, el sonido y el módem que esté integrado a la máquina. En la computadora de nuestro ejemplo a ser reparada, la lista incluyó:

1) Las propiedades de la pantalla (resolución del monitor: 800x600, calidad del color: 32 bits, monitor Dell E551a en RAGE 128 PRO Ultra GL AGP).

2) Las propiedades del módem (puerto: COM3, volumen de altavoz: activado al máximo, velocidad máxima del puerto: 57600, configuración avanzada de puerto: buffers FIFO con el buffer de recepción puesto a alto -14- y el buffer de transmisión puesto a alto -16-).

3) Mover los archivos a ser rescatados.

4) La lista de sitios favoritos (bookmarks) acumulados en el navegador en uso. En el caso del navegador Mozilla Firefox, esto requiere abrir el navegador (no es necesario que la conexión a Internet esté trabajando para ello) e ir a la opción “Bookmarks” línea del menú, yendo tras esto a la opción “Organize bookmarks” y yendo tras esto a la pestaña “Bookmarks”. En la opción “Import and backup” se selecciona “Backup”, tras lo cual se genera un pequeño archivo como el siguiente:

bookmarks-2010-04-22.json

Este pequeño archivo es agregado a la lista de archivos a ser copiados a la partición que será respetada, y una vez que se haya formateado la partición infectada y que se haya reinstalado el navegador tras la reinstalación del sistema opeartivo, dicho archivo será utilizado para restablecer la lista de favoritos dentro del navegador.

Una vez que se ha llevado a cabo el proceso de copiado de archivos y carpetas de una partición a otra, el proceso de borrado de archivos bajo la ventana de Partition Commander puede ser un proceso tedioso y cansado ya que, al igual que como ocurre con los sistemas operativos DOS primitivos, no se puede borrar una carpeta (directorio) sin que antes se hayan borrado todos los archivos y carpetas contenidos en dicha carpeta. El proceso de borrado es jerárquico, “hacia arriba”, y en el mejor de los casos puede llevarse varias horas, sobre todo cuando se están borrando los archivos del sistema.

Es necesario indicar aquí otra cosa importante. En una computadora que contenga archivos con títulos en Español, hay archivos que no podrán ser movidos de una partición a otra por Partition Commander o por programas similares a éste, específicamente los archivos que tengan caracteres como la “ñ” o archivos con acentos o diéresis. Estos archivos posiblemente tendrán que darse por perdidos si no es posible ingresar al sistema operativo Windows para rescatarlos. Esto es algo digno de tomarse en cuenta a la hora de ponerle nombre a los archivos cuando son recién creados.

Una vez que se tiene respaldado en la partición seleccionada como partición de rescate todo lo que se desea rescatar (fotografías, documentos, etc.), y una vez borrados TODOS los archivos y carpetas que había en la partición en donde será reinstalado el sistema operativo, se puede retirar el disco CD de Partition Commander y se puede colocar el disco CD original de instalación del sistema operativo Windows. Puesto que toda la información concerniente a los archivos del sistema ha sido borrada, en esta ocasión el disco de instalación de Windows no buscará información de restauración porque no hay nada que restaurar, la única opción que se le ha dejado es la de una instalación limpia.

Una vez que se lleva a cabo la instalación del sistema operativo Windows en la máquina, el siguiente paso inmediato consiste en llevar a cabo nuevamente un escaneo completo antivirus como el que se llevó a cabo previamente, de preferencia utilizando nuevamente el dispositivo portátil USB en donde está instalado el programa A-squared. Cualquier cosa remanente en la partición de rescate que sea reportada como infectada deberá ser borrada de inmediato.

Finalmente, se puede llevar a cabo la restauración total de la máquina pasando los documentos de la partición de rescate a la partición en la cual fue instalado el sistema operativo Windows, para lo cual ya no será necesario utilizar el programa Partition Commander ya que esto se podrá hacer directamente desde Windows que también puede reconocer las particiones diferentes en que está subdividido un disco duro y también puede mover información de una partición a otra con mayor comodidad para el usuario.

Para evitar tener que repetir un procedimiento tan tedioso de rescate como el que se acaba de describir, una vez hecha la reinstalación del sistema operativo Windows se vuelve necesario descargar el parche de seguridad MS08-067 de Microsoft y ejecutarlo a la menor brevedad posible para tapar el enorme boquete del sistema operativo que posibilita la ejecución de infectores viciosos como Conficker, y se vuelve además imprescindible desactivar la función “Autorun” que le permite a cualquier dispositivo portátil USB infectado pasar automáticamente el virus contenido en el dispositivo hacia la computadora, para lo cual se puede recurrir a una de varias alternativas que ya se han descrito previamente. Encima de esto, además de tomarse las precauciones indicadas previamente en una entrada anterior titulada “Mantenimiento preventivo”, hay que tomar otras precauciones tales como estar revisando periódicamente con cierta frecuencia durante el encendido de la computadora que se puede entrar al “Modo seguro” con privilegios de Administrador (presionando la tecla F8 al empezar a cargarse el sistema operativo). Si no se puede ingresar al “Modo seguro” con privilegios de Administrador, lo más probable es que haya ocurrido una nueva infección recibida a través de Internet al visitar un portal de contenido dudoso o con un antivirus que no ha sido actualizado. Y hay que estar revisando que es posible echar a andar el Editor del Registro y el Administrador de Tareas. Es buena idea también el tener a la mano un dispositivo de memoria portátil flash drive USB con un programa antivirus instalado que pueda correr desde el mismo dispositivo USB, como el programa antivirus A-squared (actualizado periódicamente), porque en caso de una infección perniciosa tal vez esta será la única manera de poder evaluar la extensión de un daño viral informático de la nueva generación. Y no hay que confiar demasiado en los programas antivirus comerciales que puedan estar instalados en el disco duro de la computadora, porque continuamente están apareciendo nuevas variedades de infectores que los programas antivirus más conocidos son incapaces de detectar. Hay que verlo de esta manera: si un programa antivirus para el sistema operativo Windows tiene en su base de datos un total de 50 mil variedades de infectores que es capaz de reconocer en un momento dado, esto significa que en ese momento un sistema operativo Windows instalado en una computadora puede ser atacado exitosamente de 50 mil maneras diferentes. Y la recuperación satisfactoria del sistema para una cantidad creciente del nuevo tipo de infectores se está volviendo algo casi imposible de lograr. Esta es la mejor prueba de que el sistema operativo Windows de Microsoft, lejos de ser un sistema seguro y robusto a prueba de hackers, adolece de miles de deficiencias que sus constructores son incapaces de descubrir o anticipar.

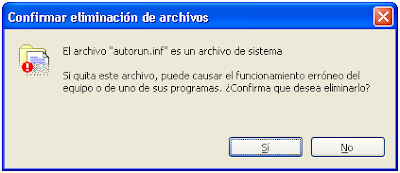

Una vez que se ha restaurado una computadora a su condición original con un procedimiento como el que se acaba de describir, queda pendiente otra tarea igualmente importante: la revisión de todos los dispositivos portátiles de memoria USB que hayan sido conectados a la computadora infectada, y al decir todos se debe subrayar la palabra todos porque seguramente todos los dispositivos fueron infectados por la computadora cuando ésta estaba infectada, y basta con conectar un solo dispositivo USB infectado a la computadora para que la computadora se vuelva a infectar de nuevo. Se descubrió que, en efecto, todos los dispositivos portátiles USB que habían sido conectados alguna vez a la computadora estaban ya infectados con un archivo oculto autorun.inf y una carpeta oculta RECYCLER que contenía el funesto archivo jwgkvsq.vmx de Conficker. En cada dispositivo portátil de memoria USB infectado se llevó a cabo la remoción de ambos teniendo la precaución de seleccionar primero cada uno de ellos habiendo oprimido previamente la tecla Shift (en algunos teclados esta es la tecla situada en el extremo izquierdo del teclado que tiene una flecha apuntando hacia arriba) con lo cual se evitaba la posibilidad de poder echar a andar accidentalmente el ejecutable del infector situado en el dispositivo portátil USB (lo cual hubiera infectado nuevamente la computadora). En este paso, el infector se resistió a morir, utilizando en cada caso como último recurso los mensajes de advertencia de Windows “Confirmar eliminación de archivos”, tanto para el archivo autorun.inf (marcado por los vándalos informáticos como un “archivo de sistema”) dando el siguiente mensaje previo a la borradura final:

como para el archivo jwgkvsq.vmx (también marcado por los vándalos informáticos como un “archivo de sistema”) dando el siguiente mensaje previo a la borradura final:

Estas pueden ser consideradas como las últimas “llamadas de auxilio” de un virus informático que se resiste a morir, que se resiste a ser borrado en su totalidad, las cuales se basan en la intimidación tratando de asustar al usuario con el señuelo de que la remoción de cualquiera de los dos archivos (o mejor dicho, el archivo y la carpeta que contiene el archivo infector) “puede causar el funcionamiento erróneo del equipo”, lo cual es falso ya que no son archivos de sistema sino infectores peligrosos que deben ser eliminados cuanto antes sin la menor contemplación. Una característica curiosa del archivo autorun.inf usado por el potente infector del que hemos estado hablando es que si se quieren inspeccionar sus contenidos con el Bloc de Notas no se encontrará texto alguno legible como el que acostumbran utilizar los archivos inf, sólo se hallarán los símbolos y caracteres ilegibles que corresponden a un código ejecutable en lenguaje de máquina, en sistema binario puro.

Bajo el sistema operativo Windows, si se quiere tener la certeza de que una computadora conectada a Internet no se encuentra infectada por virus informáticos y espías, la nueva generación de infectores requiere estarse formulando con frecuencia la siguiente lista de preguntas:

¿Se puede ingresar a la máquina en Modo Seguro durante el proceso de encendido, con privilegios de Administrador?

¿Permanece disponible la Herramienta de Explorer para ver las “Opciones de Carpeta”?

¿Permanece activada la opción de Explorer para mostrar todos los archivos y carpetas ocultos?

¿Permanece activada la opción de Explorer para poder ver los archivos ocultos del sistema?

¿Permanece activada la opción de Explorer para poder ver las extensiones de archivo para tipos de archivos conocidos?

¿Se puede echar a andar el Administrador de Tareas sin problema alguno?

¿Se puede abrir el Editor del Registro sin problema alguno?

¿Permanece activado aún el Firewall de Windows?

¿Permanece activada aún la capacidad del Centro de Seguridad de Windows para obtener las actualizaciones automáticas?

¿Permanece desactivada la función Autorun (después de haber sido desactivada) en la entrada del Registro No Drive Type Autorun (valor FF hexadecimal)?

Quizá el virus más potente que pudieran desarrollar los criminales informáticos en contra del sistema operativo Windows sería capaz de ocultarse tan bien que no daría ninguna de las pistas arriba señaladas y de cualquier manera continuaría trabajando de modo casi invisible, en forma parecida a un virus biológico convencional como el VIH que no presenta síntoma alguno a la vez que continúa propagándose por el organismo hasta que declara su presencia con la aparición del SIDA (en el caso de una computadora, el usuario continuaría recibiendo la información de que la opción de Explorer para poder ver los archivos ocultos del sistema permanece activada pese a no ser ya cierto). Pero hasta la fecha no han podido desarrollar un infector informático con estas características, y en ello nos podemos basar para montar una defensa efectiva. Aunque algunas de las pistas dadas arriba puedan ser neutralizadas por un infector ingenioso, no es tan fácil neutralizarlas todas, y la pista que no pueda neutralizar será su punto débil que lo exponga haciendo que sometamos a la máquina a un escrutinio meticuloso. Desafortunadamente, una mayoría de usuarios no están familiarizados con todas las funciones descritas arriba, y los vándalos informáticos le apuestan precisamente a esta ignorancia para inflingir el mayor daño posible sobre la mayor cantidad posible de gente, muchas veces robándoles sus identidades y hasta sus cuentas bancarias.

Si por alguna razón el usuario insiste en seguir trabajando con el sistema operativo Windows, tendrá que acostumbrarse lo quiera o no a las tediosas medidas de prevención que se acaban de describir. Tal vez los elaborados rituales de prevención que se requieren hoy para poder proteger el mayor tiempo posible al sistema operativo Windows instalado en una máquina sea razón suficiente para empujar al usuario a comprarse una máquina MacOS o cargar el sistema operativo Linux en su máquina. Una alternativa atractiva en caso de que la medida de borrar a Windows por completo del disco duro para instalar el sistema operativo Linux sea considerada demasiado radical, consiste en subdividir al disco duro en dos particiones lógicas (o en tres o cuatro particiones lógicas, en caso de que ya esté subdividido) para instalar el sistema operativo Linux en la partición “limpia”. Esto significa que en una misma máquina se podrán correr tanto el sistema operativo Windows como el sistema operativo Linux, conviviendo ambos en el mismo disco duro. Esto no significa que ambos se puedan estar ejecutando al mismo tiempo. Lo que significa es que durante el proceso de encendido de la máquina, a través de un programa multi-boot que nos presentará las dos opciones (un buen programa para este propósito era el programa System Commander, aunque en la actualidad ya hay otros programas similares disponibles) escogeremos la opción con la cual queremos trabajar. Una vez escogida la opción, se cargará desde el disco duro el sistema operativo seleccionado, ya sea Windows o Linux, con el cual se habrá de trabajar hasta que sea apagada la máquina. De este modo, se puede seguir usando el sistema operativo Windows para la elaboración de hojas de trabajo Excel o documentos Word, y se puede usar el sistema operativo Linux para navegar por Internet, usando para ello muchas de las herramientas que ya existen para Windows (el navegador Mozilla Firefox, por ejemplo, está disponible tanto para Linux como para Windows, y la interfaz gráfica es exactamente la misma en ambos casos, de modo tal que el usuario no batallará para usar un entorno u otro). De este modo, podemos tener lo mejor de ambos mundos, sin correr los riesgos de poder ser invadidos por cualquiera de 50 mil infectores diferentes.

Existe otra razón de peso para no confiar tanto en el futuro cercano en el sistema operativo Windows XP de Microsoft. El servicio de actualizaciones y remiendos para tapar los boquetes de seguridad que se vayan descubriendo en dicho sistema operativo llega a su conclusión el martes 13 de julio de 2010 (el martes 13 es usualmente considerado un día de mala suerte en los países de habla hispana). Esto significa que, pasada esa fecha, todos los usuarios quedarán desprotegidos. Y para muchos usuarios, actualizar su sistema a Windows 7 no es una opción porque no todas las máquinas pueden ser actualizadas con memorias RAM de 1 Gb como lo requiere Windows 7, la electrónica en las tarjetas madre (motherboards) algo viejitas no apoya tal conversión; actualizarse equivale a deshacerse de una máquina que ha estado trabajando bien sin causar problemas (excepto los problemas asociados a los virus informáticos). Esto significa que si un vándalo informático descubre un nuevo boquete, cientos de miles de usuarios quedarán expuestos sin protección alguna. Y conforme ocurra la transición del sistema de 32 bits hacia el sistema de 64 bits, lo mismo les sucederá a los propietarios de máquinas con Windows 7 instalado en sus máquinas, eventualmente también perderán protección y quedarán expuestos, aunque de cualquier manera cualquier edición futura del sistema operativo Windows seguramente requerirá la adquisición por separado de nuevos y cada vez más voluminosos y costosos paquetes antivirus con igualmente costosas actualizaciones anuales. Si todavía hay algunos usuarios de Windows que piensan que Microsoft va a construír en el futuro cercano un sistema operativo tan estable y tan robusto que los paquetes antivirus y antispyware ya no serán necesarios, esto no va a ocurrir, como no ocurrió con Windows Vista y como no ocurrió con Windows 7.