__________________________

El primer paso para manejar una infección causada por Spyware Protect 2009 consiste en desconectar la máquina de Internet cuanto antes, lo cual puede ser tan fácil como desconectar el cable de la línea de extensión telefónica de la computadora. Una computadora que está infectada tratará sin el permiso del usuario de conectarse con el intruso para enviarle todos los datos y toda la información que se pueda recabar de dicha computadora, y esto sólo es posible mientras haya una conexión a Internet. Rota dicha conexión, Spyware Protect 2009 estará tratando inútilmente de comunicarse al no haber una salida hacia afuera, perdiendo un tiempo valioso que nosotros podemos aprovechar en nuestra ventaja.

En los siguientes pasos se supondrá que el lector no tiene dificultad alguna para trabajar con la ventana de Windows Explorer (no se confunda ésto con el navegador Internet Explorer de Microsoft) a la cual se puede llegar desde el ícono “Mi PC” (My Computer) usando la opción “Explorar” obtenible a través del botón derecho del mouse:

Supondremos también para nuestro ejemplo hipotético que la infección se llevó a cabo el jueves 26 de febrero de 2009, aunque también se pudo haber llevado a cabo en cualquier otro día. La fecha de infección de este tipo de virus generalmente es conocida por el usuario afectado y es un dato importante que se debe conservar porque ello le permitirá al usuario buscar y localizar las carpetas y los archivos creados precisamente en dicho día, carpetas y archivos nuevos que antes no existían en la computadora y que seguramente fueron puestos en la misma durante el proceso de infección.

Una vez que se ha desconectado la línea telefónica, el siguiente paso consiste en localizar el principal proceso que está siendo ejecutado. En la versión más reciente de Spyware Protect 2009 que acaba de hacer su aparición el pasado mes de febrero de 2009, el principal programa que se instala en la máquina es el programa ejecutable sysguard.exe. La extensión exe nos indica que se trata precisamente de un programa o proceso ejecutable (executable). En nuevas versiones que vayan apareciendo de este virus del cual se están elaborando versiones cada vez más potentes día con día, este nombre tal vez pueda cambiar a otro nombre que no esté tan desprestigiado. Al llevarse a cabo la infección, este programa ejecutable puede ser puesto en la carpeta (directorio) WINDOWS del disco duro, aunque también en nuevas versiones se le puede dar otros lugares para instalarse.

En el caso de las versiones más recientes de Spyware Protect 2009 que han estado infectando computadoras alrededor del mundo desde fines de enero de 2009, lo primero que se debe de hacer es ver con la ayuda del “Administrador de Tareas” de Windows si se esta ejecutando el proceso sysguard.exe, lo cual se logra oprimiendo primero al mismo tiempo la combinación de teclas Ctrl-Alt-Del con lo cual se abre una ventana como la siguiente:

En la ventana de Aplicaciones que estamos viendo arriba, hay cuatro aplicaciones ejecutándose, la primera es simplemente el “Bloc de Notas” de Windows conteniendo texto que trata acerca de la “ELIMINACION DE SPYWARE PROTECT 2009” (el nombre dado al archivo de texto con el cual se redactó el texto de cada una de las entradas de esta bitácora). La segunda aplicación ejecutándose es Windows Explorer abierto en la carpeta titulada “Mis imágenes”. La tercera y la cuarta aplicación son ventanas diferentes de navegador (también conocido como explorador ó browser) Mozilla Firefox con la tercera mostrando la conexión a Blogger con la cual se está editando este documento y la cuarta mostrando otra página diferente de Mozilla Firefox abierta con el domicilio de Yahoo. Si cerramos la últimas dos aplicaciones veremos que las ventanas del navegador Mozilla Firefox, tanto la página de Blogger como la página de Yahoo, desaparecerán de la pantalla. Ninguna de las cuatro aplicaciones son el programa principal del virus infector. Sin embargo, si vemos que se está ejecutando en una quinta línea algo como Sysguard o como AVScan o como Spyware Protect 2009, debemos detenerlo de inmediato.

Hasta aquí, posiblemente ya hemos detenido la ejecución del principal programa del cual depende Spyware Protect 2009 si es que estaba operando como una aplicación con algún nombre como Sysguard o Spyware Protect o algo similar, pero el programa sysguard.exe sigue instalado en la máquina. Tenemos que encontrarlo y eliminarlo por completo. Una vez detenida la ejecución de sysguard.exe, el siguiente paso consiste en determinar el lugar dentro del disco duro en donde se ha instalado el archivo. Para ello nos vamos al botón de Inicio (Start) y nos vamos a la ventana de Buscar (Search) en donde activaremos la opción “Todos los archivos y carpetas” en respuesta a la pregunta “¿Que desea buscar?” con lo cual se abre una ventana de diálogo en donde debemos escribir el nombre exacto del archivo o de la carpeta que queremos buscar. Posiblemente con esta ayuda encontraremos que el archivo infector principal sysguard.exe está puesto bajo la carpeta WINDOWS del disco duro en una ruta como la siguiente:

__C:\WINDOWS\sysguard.exe

Habiendo determinado el lugar en donde está situado sysguard.exe, el siguiente paso consiste en ir hacia tal carpeta (directorio) para enviar a sysguard.exe inmediatamente a la Papelera de Reciclaje (Recycle Bin), y una vez que se le ha enviado a la papelera de reciclaje se le debe borrar inmediatamente. No basta con simplemente enviar el archivo ofensor a la papelera de reciclaje y olvidarse del mismo. Se le debe borrar de inmediato para impedir que lo que quede de la versión de Spyware Protect 2009 que se instaló en la máquina pueda intentar recuperar esta carpeta “perdida” de la papelera de reciclaje en caso de buscar allí dicha carpeta y encontrarla. Mientras sysguard.exe exista en la papelera de reciclaje, lo que quede de Spyware Protect 2009 en la máquina puede intentar rescatar este archivo de allí ya que es su principal “herramienta de trabajo”.

También se debe verificar (con la ayuda del Administrador de Tareas) si está ejecutando el archivo twex.exe, o (con la ayuda de la ventana utilizada para Buscar) ver si está instalado dicho archivo ejecutable en algún lado de la máquina, ya que también este archivo es utilizado por algunas variantes de Spyware Protect 2009. Frecuentemente este archivo está puesto bajo la carpeta system32 que está a su vez bajo la carpeta WINDOWS:

__C:\WINDOWS\system32\twex.exe

Previendo emergencias como una causada por una infeccion de un virus sumamente malicioso como Spyware Protect 2009, es bueno que el usuario de cada computadora se vaya familiarizando cuanto antes con la ayuda del “Administrador de Tareas” (Windows Task Manager) de los programas que se están ejecutando en la computadora (estos son visibles cuando la pestaña “Aplicaciones” -Programs- está activada) y de los procesos subsidiarios que también se están ejecutando en la computadora (estos son visibles cuando la pestaña “Procesos” -Processes- está activada).

A manera de ejemplo, en una computadora sin infección alguna pueden estar corriendo las siguientes aplicaciones de acuerdo con lo que nos dice el Administrador de Tareas de Windows:

__Google - Mozilla Firefox

__Mi PC

__Kate Winslet - Visor de imágenes y fax de Windows

a la vez que en la misma computadora están corriendo los siguientes procesos (entre otros):

__taskmgr.exe

__NOTEPAD.EXE

__FIREFOX.EX

__Explorer.exe

__alg.exe

____.

____.

__WINLOGON.EXE

__System

__Proceso inactivo del sistema

Para fines prácticos, tanto las aplicaciones como los procesos ambos constituyen programas ejecutables y no hay mucha diferencia entre ellos desde el punto de vista del usuario. En el ejemplo anterior citado, taskmgr.exe es precisamente el Administrador de Tareas de Windows que está siendo invocado para ver qué es lo que está corriendo dentro de la máquina; es un caso curioso de un programa “viéndose” a sí mismo. La segunda línea NOTEPAD.EXE es simplemente el “Bloc de Notas” (Notepad) accesible a través del botón “Inicio” de Windows en el extremo inferior izquierdo que nos lleva a “Todos los programas” que nos lleva a la opción “Accesorios” dentro de la cual está el “Bloc de notas”. Si el “Bloc de Notas” no está siendo utilizado, la segunda línea mostrada arriba en donde dice NOTEPAD.EXE no aparecerá. La tercera línea corresponde al principal programa ejecutable FIREFOX.EXE que corresponde al navegador Mozilla Firefox. Las últimas dos líneas corresponden a elementos propios del sistema Windows XP que no deben preocupar al usuario por ahora. La ejecución de cualquiera de las aplicaciones puede ser terminada con el botón “Finalizar tarea” dentro de la pestaña “Aplicaciones”, del mismo modo que cualquier proceso puede ser terminado con el botón de “Terminar proceso” dentro de la pestaña de “Procesos”, de modo tal que si vemos una línea con una aplicación que nos es desconocida y que nunca habíamos visto antes en nuestra computadora como System Protect o como AVScan (o cualquier otro nombre que no nos sea familiar) podemos parar de inmediato la ejecución de dicha aplicación con este recurso, y si vemos un proceso que nos es desconocido y que nunca habíamos visto antes en nuestra computadora como sysguard.exe podemos parar de inmediato la ejecución de dicho proceso, tras lo cual debemos buscar el lugar en donde está guardado dicho archivo para enviarlo a la papelera de reciclaje y borrarlo de inmediato.

Otras aplicaciones y procesos que en el pasado reciente han estado asociadas con una infección de Spyware Protect 2009 o con sus abuelas predecesoras además de las ya mencionadas en la primera entrada titulada “Un virus informático maligno” son los siguientes:

__

__free_scan.exe

__ntos.exe

__load[1].exe

__gr[2].exe

__new23[1].exe

__new26[1].exe

__adv111[1].exe

Además de estas aplicaciones y procesos, hay también librerías de enlace dinámico (dynamic link libraries) que son archivos subsidiarios ejecutables que no pueden ser echados a andar por sí solos sino que dependen de otro archivo ejecutable principal que los echa a andar, de modo tal que la eliminación principal del archivo ejecutable que recurre a ellos generalmente basta para neutralizar a estos archivos subsidiarios, de los cuales en el caso de Spyware Protect 2009 algunos de los más conocidos en el pasado son:

__usp10.dll

__Omahonafazeq.dll

__iehelper.dll

Al igual que como se hace con las aplicaciones, para detener el programa infector principal que se está ejecutando si es que se está ejecutando como proceso abrimos primero el Administrador de Tareas de Windows oprimiendo al mismo tiempo la combinación de teclas Ctrl-Alt-Del., y una vez que lo hemos abierto abrimos la pestaña de “Procesos” (Processes). Allí posiblemente encontraremos una línea mostrando a sysguard.exe o algo similar que nunca antes habíamos visto (si es que estamos familiarizados con el contenido usual de los procesos que corren en nuestra máquina). Una vez que la hemos seleccionado, el siguiente paso consiste en borrarla, con lo cual detenemos la ejecución del proceso infector. Desafortunadamente, cuando se instala el virus, este no es el único programa infector que se instala ya sea como aplicación o como proceso, casi siempre se instalan también otros archivos. Pero esto no es el único problema que enfrentamos.

Desafortunadamente, no hay una forma inmediata de saber si durante el proceso de infección se creó una copia de sysguard.exe bajo otro nombre engañoso como WindowsCache.exe o cualquier otro nombre que se le vaya ocurriendo al creador del virus con el fin de que al iniciar la computadora y con la ayuda de otro archivo miembro del paquete infector al inicio se invoque al archivo con el nombre engañoso y haga una copia del mismo cambiándole el nombre a sysguard.exe reinstalando de este modo el principal archivo infector que había sido borrado. Es por esta razón que es imperativo buscar en la lista de los procesos de arranque de la computadora la línea que pueda echar a andar a sysguard.exe, y esta línea generalmente debe estar especificada en el Registro (Registry). Esto lo veremos posteriormente.

Hecho lo anterior, una vez que se ha interrumpido la ejecución del programa infector principal (tómese en cuenta que puede haber aún otros archivos infectados corriendo en el trasfondo), la siguiente orden del día es hacer un buen respaldo (backup) de todo lo que podamos respaldar. Si la versión que recibimos del virus invasor es tal que no ha inhabilitado y desactivado aún la capacidad de la computadora para poder hacer respaldos de archivos y carpetas ya sea a través del quemador de discos CD-ROM o a través de un disco duro externo portátil conectado en uno de los puertos USB, se debe hacer un respaldo de todos los archivos que permiten al sistema operativo Windows XP funcionar. Se recomienda copiar las siguiente carpetas completas sin omitir nada (accesibles desde “Mi PC” en el directorio raíz del disco duro “C:”:

__C:\WINDOWS\Archivos de programa

__C:\WINDOWS\Documents and Settings

__C:\WINDOWS

Se recomienda hacer también un respaldo completo de la carpeta “Mis documentos”. Con discos duros portátiles de 320 Gb o inclusive de 500 Gb accesibles a precios que oscilan entre los 100 y los 150 dólares, bien vale la pena llevar a cabo el respaldo indicado.

Si bien es cierto que el respaldo completo que estamos haciendo seguramente contendrá archivos ya infectados por Spyware Protect 2009, habrá muchos otros archivos críticos de Windows XP que no estarán infectados porque son archivos que inclusive el mismo Spyware Protect 2009 necesita tener trabajando intactos para poder funcionar, los cuales son indispensables para re-establecer el sistema ya sea en caso de un borrado accidental de alguno de esos archivos importantes o en caso de que como último recurso Spyware Protect 2009 los borre o los corrompa en venganza por los procedimientos de desinstalación manual que están siendo llevados a cabo en su contra. Aquí la víctima debe tener la esperanza de que la variante de Spyware Protect 2009 que se haya instalado en su máquina no haya infectado algo realmente importante como explorer.exe (no se confunda ésto con el navegador Internet Explorer de Microsoft), porque de ser así tal vez no habrá más remedio que volver a instalar el sistema operativo Windows XP en la máquina.

Hecho todo lo anterior, ha llegado la hora de borrar todos los navegadores (como Mozilla Firefox o Chrome de Google) que se estén utilizando en la computadora, dando por hecho que cualquiera de los programas ejecutables en que se basan (programas que tendran la extensión .exe o .bin o inclusive .com) o cualquiera de las librerías de ayuda propia que utilizan (las cuales tendrán la extensión .dll que significa dynamic link library o “librería de enlace dinámico”) podrán estar infectadas. Es importante tener en cuenta que no es posible borrar el navegador Internet Explorer ya que éste programa es parte integral del sistema operativo Windows, siendo esta una de las razones del por qué es el blanco favorito de los redactores maliciosos de virus informáticos. Una vez borrados los navegadores, no le será posible a Spyware Protect 2009 el tratar de conectarse a través del navegador a un sitio como el sitio al cual hay que mandar el pago para supuestamente limpiar la computadora de infecciones (sin embargo, si el usuario es de los que habitualmente utilizan Internet Explorer, el riesgo de una conexión no deseada a los criminales que están del otro lado de la línea es enorme). También tenemos que desinstalar o tratar de desinstalar de la máquina la plataforma Java, si es que hay una instalada, la cual se puede encontrar en la lista de programas instalados con la ayuda del Panel de Control con un nombre como:

__Java 2 Runtime Environment Standard Edition

El borrar todos los navegadores de la computadora y la plataforma Java no debe causar preocupación alguna, ya que pueden ser reinstalados nuevamente después en sus versiones más recientes completamente libres de infecciones después de bajarlos de un sitio con excelente reputación como download.com.

Pero no basta con borrar los navegadores y la plataforma Java, hay que borrar también los Messenger, o sea tanto el Windows Messenger como el Yahoo Messenger. Tampoco esto debe causar preocupación alguna ya que los Messenger pueden ser reinstalados nuevamente después en sus versiones más recientes completamente libres de infecciones después de bajarlos de un sitio con excelente reputación como download.com.

Una vez borrados los navegadores y los Messenger, no hay una forma fácil en la cual el virus infector pueda usurpar los recursos de dichos programas para contactar al intruso y al mismo tiempo le pueda estar pidiendo al usuario en ventanas abiertas sin su consentimiento que mande el dinero para poder eliminar las infecciones que pueda tener, lo cual se repite es una burla estúpida.

Después de que se ha terminado de hacer lo anterior, ya que se han removido los navegadores y los Messenger y justo antes de apagar la computadora infectada, es necesario remover o desactivar también el programa antivirus que tenía instalada la computadora (Norton, Micro Trend, Kaspersky, Symantec, etc.) por varias razones. En esto no debemos tener vacilación alguna. La primera razón es que si el programa antivirus instalado en la computadora no sirvió para detener la infección causada por Spyware Protect 2009, en realidad ya no nos sirve de nada puesto que con el virus instalado en la máquina existe el riesgo de que algunos de los archivos principales ejecutables de los que depende el programa antivirus ya están infectados también, y puesto que al encender una computadora con un programa antivirus instalado lo primero que ocurre inmediatamente después de haber cargado Windows XP es que el programa antivirus entra en acción para ver si no hay archivos infectados, en lugar de detectar y remover esos archivos infectados lo que posiblemente hará (dependiendo de la variante del código malicioso) será tratar de reinstalar archivos infectados y programas ejecutables nocivos malicioso recién removidos manualmente como el programa sysguard.exe, o sea que en vez de ser una ayuda ha pasado a convertirse en un lastre. Otra razón por la cual el programa antivirus no nos sirve ya para nada es que nos puede estorbar cuando intentemos llevar a cabo el borrado manual de archivos infectados creyendo que está protegiendo la integridad de la computadora cuando en realidad está protegiendo al virus invasor impidiendo que sus archivos infectores puedan ser borrados. Es posible que el programa antivirus aún siendo un programa instalado legítimamente con licencia de uso en vigor no haya servido para impedir la entrada del virus por no haber estado actualizado (automáticamente) con los últimos “parches de seguridad”, una opción que algunos usuarios desactivan cuando no deberían de hacerlo, pero si esto fue lo que ocurrió sería inútil tratar de echar a andar el programa antivirus con el fin de actualizarlo en virtud de que Spyware Protect 2009 no permitirá por ningún motivo que a través de Internet se descarguen las actualizaciones más recientes (updates) diseñadas para eliminarlo. En pocas palabras, tras una infección con Spyware Protect 2009 ya no es posible actualizar el programa antivirus, no a menos de que los archivos infectados que impiden la actualización del programa antivirus sean removidos.

Antes de continuar, se vuelve deseable hablar acerca de la existencia de una carpeta dentro de Windows XP llamada Prefetch, cuya ruta de acceso es la siguiente:

__C:\WINDOWS\Prefetch

La carpeta Prefetch no es una carpeta absolutamente indispensable. Fue agregada a Windows XP para mejorar el desempeño del sistema operativo y, a corto plazo, es un éxito. Cada vez que se ejecuta un programa, Windows XP intentará encontrar un archivo prefetch que ya exista para el programa en cuestión, y si lo encuentra, lo utilizará para cargar la aplicación con mayor rapidez. (La palabra inglesa “prefetch” se traduce como “pre-búsqueda”.) Cada archivo prefetch identificado fácilmente por su extensión distintiva .pf es actualizado llevando una cuenta del número de veces que el programa ha sido utilizado por el usuario, de modo tal que entre más se utilice un programa tanto mayor será la disminución en el tiempo de carga de dicho programa en la memoria RAM de la computadora. Si el programa de aplicación al momento de instalarse no cuenta con un archivo prefetch asociado, Windows XP le creará uno. En la carpeta Prefetch se guardan archivos que se crean al instalar y usar programas, acelerando el acceso a ellos, es decir, recuerdan en donde están situados los archivos instalados y los ubican más rápidos, pero cuando estos se desinstalan suelen quedar archivos obsoletos y estos se van acumulando, así que estos por sana práctica deben borrarse, ya que si la carpeta Prefetch crece demasiado esto puede demorar el funcionamiento de su máquina en vez de ayudar. Todos los archivos puestos dentro de esta carpeta pueden ser borrados sin problema alguno, y se recomienda hacer un borrado al menos una vez al mes, sin borrar aquellos archivos puestos en la carpeta Prefetch que ayudan a cargar con mayor rapidez los programas que siguen siendo utilizados ya que esto aumenta el “performance” de Windows XP para cargar los programas más utilizados.

Desafortunadamente, no sólo los programas legítimos pueden llevar a cabo la instalación de archivos de ayuda en la carpeta Prefetch. También pueden hacerlo programas malignos como Spyware Protect 2009 sin esperarse a que Windows XP lo haga, y al hacerlo por su cuenta los programas maliciosos están en condiciones de proporcionar un conjunto adicional de instrucciones para que se ejecute el principal programa infector y si esto no es posible entonces para que se ejecuten otras cosas. A estas alturas a mis lectores tal vez se les esté ocurriendo ir directamente a la carpeta Prefetch para borrar todo lo que pueda tener un título como AVScan.pf o como SpywareProtect2009.pf o como sysguard.pf. Sin embargo, antes de caer en la tentación inmediata de borrar tales archivos indeseables, es altamente deseable mover dichos archivos mediante cortado y empastado hacia otra parte en donde puedan ser localizados (como en la carpeta Mis Documentos) porque en caso de que la infección Spyware Protect 2009 haya agregado uno o varios archivos a la carpeta Prefetch el contenido de dichos archivos no solo apunta directamente hacia las ubicaciones en donde puede haber otros archivos maliciosos sino que apunta también hacia las ubicaciones en el Registro (Registry) en donde fueron agregadas líneas para activar archivos ya infectados. Esta es una información que puede ser útil para algunos programas antivirales. Lo importante es que lo que vaya quedando de Spyware Protect 2009 no encuentre dichos archivos en la carpeta Prefetch en caso de que los haya puesto allí durante el proceso de infección para buscarlos posteriormente en dicha carpeta.

Ahora hablaremos del Registro.

Resulta inconcebible que por un lado Microsoft haya creado el Registro dándole muy pocas pistas al usuario sobre cómo opera éste recurso, agravado con las numerosas advertencias de Microsoft a sus usuarios de que por ningún motivo traten de meterle mano al Registro a menos de que sean unos consumados expertos en ciencias computacionales que saben perfectamente bien lo que están haciendo tal y como lo sabría el poseedor de un Doctorado en Informática; y que al mismo tiempo le haya hecho tan fácil a cualquier intruso operando desde lejos a través de Internet el poder meterle mano a su antojo al Registro haciendo con dicho recurso lo que le dé la gana. Desde el punto de vista de diseño seguro a prueba de ataques, el Registro tiene que ser una de las peores pifias de Microsoft para la cual ya no hay solución posible por el simple hecho de que hay que darle soporte por exigencias de compatibilidad a los miles de programas legítimos creados por terceros para ser instalados en una computadora que trabaja con el sistema operativo Windows. Este no es el único pero que se le puede poner al famoso Registro. Una omisión fatal en el Registro de Windows es que no lleva ninguna cuenta sobre las fechas en las cuales se le han metido nuevas entradas, dificultando enormemente la búsqueda de entradas nuevas metidas dentro del Registro el día y la hora en que ocurrió una infección informática del sistema. Esta capacidad se le podría haber dado al Registro sin problema alguno consumiendo un espacio extra tan pequeñísimo en el disco duro que habría sido considerado despreciable, pero no se le dió porque los programadores de Microsoft nunca consideran tal cosa como necesaria, y tal vez hoy se arrepienten de ello. Lo que puede hacerse para “parchar” esta omisión imperdonable es guardar de vez en cuando una copia del Registro, lo cual permite comparar un Registro que pudo haber sido infectado en cierta fecha contra una copia de un Registro previo de la computadora con la finalidad de detectar diferencias. Esta es precisamente una de las cosas que hace la herramienta “Restaurar sistema” (System Restore) al fijar puntos de restauración, crea una copia completa del Registro para cada punto de restauración, lo cual es una medida inútil si el intruso ha deshabilitado la capacidad del sistema para volver la máquina a un punto de restauración previo con esta herramienta de Windows.

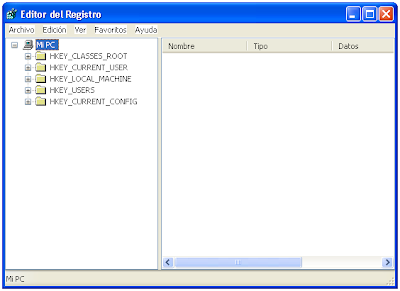

Meterle la mano al Registro es una cosa seria, tan seria que para hacerlo se requiere la ayuda de un programa especial de Windows conocido como el “Editor del Registro”, el programa regedit.exe, y antes de hacer cualquier cambio al Registro se recomienda fuertemente hacer una copia completa del Registro que nos permita regresar al estado de cosas anterior en caso de que las cosas no salgan como esperábamos. A continuación tenemos el procedimiento para poder accesar el Registro para lo que queremos llevar a cabo empezando por la prioridad número uno que es la búsqueda de programas que puedan ser echados a andar por el virus informático cada vez que se encienda la computadora:

1) Empezamos con el botón “Inicio” de Windows situado en el extremo inferior izquierdo que nos lleva a la línea “Ejecutar...” (Run...).

2) Activamos la línea “Ejecutar...” abriendo con ello una ventanita titulada precisamente “Ejecutar”.

3) En el espacio en blanco correspondiente a “Abrir:”, escribir “regedit” (sin las comillas), y oprimir el botón “Aceptar” (OK). Esto nos abre el “Editor del Registro”:

Una vez abierta la ventana principal del Editor del Registro, podemos inspeccionar las entradas del Registro en una forma similar a como lo hacemos utilizando el Windows Explorer del sistema operativo Windows. A manera de ejemplo, con la ayuda del Editor del Registro podríamos ver una ventana como la siguiente:

que nos muestra los contenidos puestos en la ruta:

__Mi PC\HKEY_LOCAL_MACHINE\SYSTEM

______\CurrentControlSet\Services\Cdrom

Estos contenidos variarán de máquina a máquina dependiendo no sólo del tipo de máquina (los componentes con los que está construída) sino también de los programas que el usuario haya estado instalando en su máquina, además de lo que una infección informática haya metido dentro del mismo Registro.

4) Lo primero que debemos hacer es una copia completa del “Editor del Registro”. Nos vamos a la línea del menú del Editor del Registro en donde dice “Archivo” y escogemos la opción “Exportar...”. Le damos a la copia que vamos a hacer un nombre que podamos recordar fácilmente, y hacemos el respaldo del Registro.

5) Hecho lo anterior, estamos listos para empezar a editar entradas del Registro. En este caso, lo que haremos será llevar a cabo una remoción de entradas que correspondan a la infección de Spyware Protect 2009 y únicamente las entradas relacionadas con esa infección.

A manera de ejemplo, a continuación tenemos algunas entradas en el Registro que han sido utilizadas en el pasado reciente por Spyware Protect 2009 y su predecesor AVScan para especificar la injerción de su código malicioso, entradas que se deben eliminar del Registro en caso de ser encontradas debajo del bloque HKEY_CURRENT_USER (el proceso de borrado se lleva a cabo con el usando la opción de la línea del menú titulada “Edición” seleccionando “Eliminar”, con lo cual se borra la línea agresora):

__HKEY_CURRENT_USER\Software\AvScan

__HKEY_CURRENT_USER\Software\Spyware Protect 2009

__HKEY_CURRENT_USER\Software\Microsoft\Windows

______\CurrentVersion\Run "sysguardn"

__HKEY_CURRENT_USER\Software\Microsoft\Windows

______\CurrentVersion\Run\sysguardn

__HKEY_CURRENT_USER\Software\Microsoft\Windows

______\CurrentVersion\Run\sysguard.exe

__HKEY_CURRENT_USER\Software\Microsoft\Windows

______\CurrentVersion\Run\Mmexofumutokara

__HKEY_CURRENT_USER\Software\Microsoft\Windows

______\CurrentVersion\Explorer\Browser Helper

__Objects\{C9C42510-9B21-41c1-9DCD-8382A2D07C61}

______{C9C42510-9B21-41c1-9DCD-8382A2D07C61}

Todas las entradas puestas en el Registro dentro de

__HKEY_CURRENT_USER\Software\Microsoft\Windows

______\CurrentVersion\Run

son las que especifican precisamente los programas (aplicaciones, procesos) que se echarán a andar automáticamente sin intervención alguna del usuario en cuanto el sistema operativo Windows XP se haya terminado de instalar en la memoria RAM de la computadora. Aquí es donde seguramente vamos a encontrar una línea especificando al principal programa de la infección (sysguard.exe o algún otro nombre nuevo con el que se hayan elaborado las versiones más recientes de Spyware Protect 2009) porque la intención de los escritores del código malicioso es que el programa arranque de inmediato sin que el usuario infectado se dé cuenta y antes de que el usuario tenga oportunidad alguna de poder hacer cualquier cosa. Es lógico que se especifique en el Registro el arranque automático al inicio del encendido de la máquina infectada del programa invasor, porque se sobreentiende que el usuario jamás echará a andar un virus ejecutable como Spyware Protect 2009 por cuenta propia (exceptuando a quienes hayan caído en la trampa y hayan enviado su dinero creyendo que estaban comprando un programa de protección contra este tipo de infecciones). Es necesario que Spyware Protect haga lo posible para tratar de arrancar por cuenta propia al inicio de operaciones sin intervención o conocimiento alguno del usuario. De cualquier modo, y en previsión de que el usuario haya detectado la presencia en su máquina de Spyware Protect 2009 al aparecer las molestas ventanas pop-up promocionando el desastroso producto, algunas de las variantes más recientes están tratando de llevar a cabo cuanto antes la infección de todos los navegadores que tenga instalada la máquina, empezando con el navegador registrado como el navegador de inicio (default) así como de los Messenger e inclusive del programa antivirus para evitar ser neutralizadas. Es por esto que es altamente recomendable eliminar todos los navegadores y volver a cargarlos de nuevo cuanto antes una vez que se hayan removido los focos de infección.

En posible que aquellos temerosos de recurrir al “Editor del Registro” de Windows por su falta de experiencia se sientan tentados a recurrir a un programa como Registry Mechanic que también se puede obtener del sitio download.com, el cual al 4 de marzo de 2009 en su versión 8.0.0.900 tenía un tamaño de 7.340 Mb y supuestamente tenía acumuladas ya más de 8 millones y medio de descargas de todas partes del mundo (es posible que una buena parte de estas descargas haya sido realizada por la misma empresa que vende este producto con el propósito de aumentar el rating del producto en Internet). Desafortunadamente, la versión gratuita de Registry Mechanic pone un límite de reparaciones a las seis primeras secciones del programa y en su versión gratuita ofrece una accesibilidad limitada a un mes. Pero además de estas limitaciones y restricciones severas, dá la casualidad de que Registry Mechanic es producido por la misma empresa que fabrica otro programa llamado Spyware Doctor del cual tratamos en otra entrada de esta bitácora titulada “Las herramientas inútiles”, la empresa PC Tools. Después de haber leído lo que está puesto aquí acerca de la empresa PC Tools y su programa Spyware Doctor, los usuarios sabrán mejor si quieren tomarse la molestia de descargar e instalar en su computadora cualquiera de las dos versiones de Registry Mechanic (la versión gratuita o la versión de paga).

En el abuelo predecesor de Spyware Protect 2009, AVScan, con la ayuda del Editor del Registro era posible localizar con facilidad las siguiente entradas que podían ser borradas de inmediato:

__HKEY_CURRENT_USER\Software\avscan aazalirt

__HKEY_CURRENT_USER\Software\avscan dkekkrkska

__HKEY_CURRENT_USER\Software\avscan dkewiizkjdks

__HKEY_CURRENT_USER\Software\avscan id

__HKEY_CURRENT_USER\Software\avscan iddqdops

__HKEY_CURRENT_USER\Software\avscan ienotas

__HKEY_CURRENT_USER\Software\avscan iqmcnoeqz

__HKEY_CURRENT_USER\Software\avscan irprokwks

__HKEY_CURRENT_USER\Software\avscan jikglond

__HKEY_CURRENT_USER\Software\avscan jiklagka

__HKEY_CURRENT_USER\Software\avscan jrjakdsd

__HKEY_CURRENT_USER\Software\avscan jungertab

__HKEY_CURRENT_USER\Software\avscan kitiiwhaas

__HKEY_CURRENT_USER\Software\avscan kkwknrbsggeg

__HKEY_CURRENT_USER\Software\avscan klopnidret

__HKEY_CURRENT_USER\Software\avscan krkdkdkee

__HKEY_CURRENT_USER\Software\avscan krkmahejdk

__HKEY_CURRENT_USER\Software\avscan krtawefg

__HKEY_CURRENT_USER\Software\avscan krujmmwlrra

__HKEY_CURRENT_USER\Software\avscan ktknamwerr

__HKEY_CURRENT_USER\Software\avscan kuruhccdsdd

__HKEY_CURRENT_USER\Software\avscan ooorjaas

__HKEY_CURRENT_USER\Software\avscan oranerkka

__HKEY_CURRENT_USER\Software\avscan oropbbsee

__HKEY_CURRENT_USER\Software\avscan otnnbektre

__HKEY_CURRENT_USER\Software\avscan otowjdseww

__HKEY_CURRENT_USER\Software\avscan otpeppggq

__HKEY_CURRENT_USER\Software\avscan ready

__HKEY_CURRENT_USER\Software\avscan rkaskssd

__HKEY_CURRENT_USER\Software\avscan ronitfst

__HKEY_CURRENT_USER\Software\avscan salrtybek

__HKEY_CURRENT_USER\Software\avscan seeukluba

__HKEY_CURRENT_USER\Software\avscan skaaanret

__HKEY_CURRENT_USER\Software\avscan tobmygers

__HKEY_CURRENT_USER\Software\avscan tobykke

__HKEY_CURRENT_USER\Software\avscan zibaglertz

Obsérvese que todo el material está puesto en el apartado de software bajo la entrada avscan.

Pero en el caso de su sucesor Spyware Protect 2009, todo parece haber cambiado; muchas de las anteriores entradas ya no aparecen, y de hecho están apareciendo constantemente variantes (mutaciones) del programa con nuevos nombres con lo cual el creador (o los creadores) del virus intenta estar un paso adelante de la detección de los programas antivirus (lo cual posiblemente llegará a su fin en cuanto sea localizado y arrestado por las autoridades del país desde donde está operando).

Nos acercamos al momento de apagar la computadora. Pero antes de hacerlo, queremos cerciorarnos de que al arrancarla de nuevo no se echará a andar automáticamente un programa o varios programas dudosos que hayan sido puesto en la lista de inicio por el virus. Esto se logra con el uso de la herramienta Windows de “Utilidad de Configuración del Sistema”. Para ello el procedimiento es el siguiente:

1) Empezamos con el botón “Inicio” de Windows situado en el extremo inferior izquierdo que nos lleva a la línea “Ejecutar...” (Run...).

2) Activamos la línea “Ejecutar...” abriendo con ello una ventanita titulada precisamente “Ejecutar”.

3) En el espacio en blanco correspondiente a “Abrir:”, escribimos “msconfig” (sin las comillas), y oprimimos el botón “Aceptar” (OK). Esto nos abre la “Utilidad de Configuración del Sistema”.

4) Recurrimos a la sexta pestaña de la ventana que es la pestaña de “Inicio”, con la cual aparece una ventana como la siguiente indicándonos claramente cuáles son los programas que son echados a andar automáticamente cada vez que arranca la computadora:

5) Desmarcamos los casilleros de los programas cuyo arranque automático queremos desactivar, y oprimimos el botón de “Aceptar”. Esto no nos detiene los programas que ya se echaron a andar cuando arrancó la computadora, para ello es necesario recurrir al Administrador de Tareas o bien apagar la computadora y volver a encenderla. En la ventana de ejemplo mostrada arriba hay nueve programas que se echan a andar al iniciar sus operaciones la computadora, de los cuales podemos desmarcar los casilleros correspondientes a msmsgs y Yahoo Messenger (esto desactivará cualquier posibilidad de que el virus intente echar a andar los Messenger de Windows y Yahoo cuando se encienda la computadora). Podemos desmarcar también las últimas tres líneas (Microsoft Office, Symantec Fax Starter Edition, Adobe Reader Speed Launch) para no tener dichos programas puestos en funcionamiento al volverse a encender la computadora. Después podemos volver nuevamente a marcar los casilleros.

Hecho todo lo anterior, ha llegado el momento de apagar la computadora, la cual cuando arranque otra vez no ejecutará sysguard.exe al haber sido borrado este archivo infector y al haber sido borrada la entrada en el registro que la pone en movimiento.

Ahora debemos obtener en otra computadora que no esté infectada las versiones más recientes de los navegadores y de los Messenger que borramos de la computadora infectada.

¿Por qué no es recomendable utilizar la misma computadora infectada para bajar los navegadores y los Messenger? Por la sencilla razón de que al bajar dichos programas en una computadora que ya está infectada en cuanto termine el proceso de descarga el archivo infector puede modificar cada programa de instalación de los navegadores y de los Messenger y cualquier otro programa anexando su propio código ejecutable que puede inutilizar aún más los programas bajados. Así, al bajar el Mozilla Firefox, si el archivo ejecutable de instalación tiene un tamaño de 16.2 Mb, entonces los archivos infectores en la máquina le pueden anexar un código adicional haciéndolo un poco más grande, digamos a unos 16.7 Mb, pero dejándole el mismo nombre para no despertar sospechas. De este modo, cuando un usuario está instalando el Mozilla Firefox en una máquina infectada en realidad está instalando un Mozilla Firefox que acaba de ser infectado en la misma máquina, lo cual lo deja igual o peor que como ya estaba.

De este modo, en otra máquina libre de infecciones, el afectado deberá conformar un paquete de varios programas completos de instalación (Mozilla Firefox, Yahoo Messenger, plataforma Java, etc.) para instalarlos en la máquina infectada. Pero estos programas los debe llevar grabados en un disco CD-ROM. La razón para esto es obvia. Si se los lleva grabados en un flash drive USB, puesto que los contenidos de la memoria flash drive USB pueden ser manipulados y alterados se corre el riesgo de que los archivos infectores en la computadora infectada alteren los archivos ejecutables de instalación que se lleven en el flash drive. En cambio, los contenidos del CD-ROM son inmunes ya que no hay forma de borrar el contenido de un CD-ROM alterándolo para poner otro tipo de contenidos diferentes de los originales. Un CD-ROM es como un disco comercial de música, los contenidos de lo que tiene permanecerán iguales a lo largo de la vida del CD-ROM.

Existe otra diferencia importante entre los discos CD-ROM y los flash drives como medios de almacenamiento para ser usados en casos de emergencias como ésta. Mientras que cada flash drive que es conectado a una computadora tiene que ser reconocido por ella tras un proceso de instalación automática de unos programas especiales conocidos como drivers que proporciona cada flash drive, los cuales una vez instalados pueden ser borrados o alterados con código malicioso por un programa infector que se puede encargar de que la computadora deje de reconocer todos los flash drives que antes podía reconocer, esto no puede ocurrir con los lectores de los CD-ROM porque estos últimos van conectados directamente a la tarjeta madre (motherboard) de la máquina que contiene toda la electrónica alambrada de fábrica, una conexión del lector a la tarjeta madre que se puede llevar a cabo en el interior de la computadora ya sea con cables de electrónica paralela (IDE) o electrónica serial (SATA) de modo tal que los discos CD-ROM siempre podrán ser reconocidos por los lectores de CD-ROM instalados en las máquinas aunque el sistema operativo Windows XP esté infectado.

El procedimiento para buscar y borrar todos los archivos residuales relacionados con el virus infector será el tema a tratar en la tercera entrada de ésta bitácora, titulada “El borrado manual de archivos de infección”.