Encendemos la computadora infectada pero la encendemos en el Modo seguro (Safe Mode). Esto se logra oprimiendo la tecla F8 cuando apenas hemos encendido la computadora y aún no se ha empezado a cargar el sistema operativo Windows XP. Puesto que suponemos que la línea telefónica que conectaba a la computadora a Internet ha sido desconectada por el usuario, resulta superfluo encender la máquina en Modo seguro con funciones de red con lo cual tendríamos una conexión a Internet bajo Modo seguro, y no deseamos hacer esto aún ante el riesgo de lo que pueda haber aún dentro de la computadora. La ventana de inicio con la cual seleccionamos tiene el siguiente aspecto:

El encendido en Modo seguro es necesario porque si encendemos la computadora en su modo normal entonces corremos el riesgo de que aún cuando haya sido eliminado el principal programa infector sysguard.exe y aún cuando haya sido eliminada del Registro la línea encargada de echarla a andar al inicio, se pueden activar otros archivos ya infectados que pueden poner en movimientos cosas desagradables. Al arrancar la computadora en el Modo seguro, muchos de estos archivos no son puestos en operación porque Windows sólo utiliza los programas más básicos de su sistema para trabajar y prescinde de todo aquello que no es absolutamente necesario, dentro de lo cual se incluyen los archivos que hayan llegado junto con el paquete infector.

Siempre al arrancar en Modo seguro es importante que al ser presentadas las opciones de usuario de entrada se seleccione la opción de Administrador cuantas veces sea necesario aunque se trate de una sola máquina, porque esta opción nos permite hacer cosas dentro de la máquina que normalmente le están vedadas al usuario.

Ha llegado la hora de empezar a buscar los principales archivos de la infección para borrarlos definitivamente de la máquina con la máquina encendida en Modo seguro habiendo oprimido la tecla F8 poco después del encendido y antes de que la ventana de Windows aparezca en la pantalla. Usaremos como guía la fecha en la cual se llevó a cabo la infección (esta guía no nos será de ayuda en caso de virus durmientes que se instalan en una computadora sin producir efecto alguno, esperando a despertar en cierta fecha posterior en base al reloj interno de la computadora con lo cual empezarán a llevar a cabo su labor destructiva, porque no sabremos que tenemos instalado el virus sino hasta que llegue el día en que despierta). Otra cosa que también queremos analizar es la fecha en la cual se llevó a cabo la última modificación de los archivos, sobre todo para casos en los que cierto archivo fue creado dias, semanas, meses o inclusive años atrás pero que fue modificado precisamente el día en que se llevó a cabo la infección. Una forma de hacerlo es por medio de la ventana de las “Propiedades” del archivo. Para fines de demostración, supóngase que queremos ver las propiedades del archivo situado en la siguiente ruta:

__C:\WINDOWS\system\VAEN21.OLB

Nos situamos primero dentro de la carpeta system que contiene dicho archivo, y con la punta de la flechita del cursor del mouse puesto en el ícono (o la línea) que representa a dicho archivo oprimimos el botón derecho del mouse para abrir una ventana de menú que en su borde inferior tiene una línea titulada “Propiedades”. A continuación tenemos la ventana de “Propiedades” del archivo que se abre cuando hemos hecho esto, y a través de la pestaña “General” se nos muestra las propiedades de un archivo titulado VAEN21.OLB, la cual nos dice con la línea “Creado:” que el archivo fue creado el martes 14 de julio de 1998 a las 10:05:18 sin modificación alguna tras su fecha de creación (cuando un archivo no ha sido modificado desde la fecha en la cual fue creado, el sistema operativo Windows pone a la fecha de modificación en la línea “Modificado:” la misma fecha que la fecha de creación):

Si la fecha de infección fue, por ejemplo, el martes 10 de marzo de 2009, y el archivo fue creado (con misma fecha de modificación) precisamente en este día, el archivo tiene que ser borrado de inmediato puesto que se le debe suponer que es parte del paquete de archivos de ayuda para el programa infector.

Sin embargo, para examinar todos los archivos juntos viéndoles tanto la fecha en la cual fueron creados como con la fecha en la cual fueron modificados posteriormente (si es que fueron modificados) existe un procedimiento mucho más práctico que el recurrir a la ventana de “Propiedades” obtenida sobre cada archivo de uno en uno, y ello consiste en la utilización de la ventana Explorer de Windows recurriendo al siguiente procedimiento:

1) En la línea del menú en la parte superior en donde dice “Ver”, nos vamos al sub-menú a la parte que dice “Seleccionar detalles...”

2) Una vez que se abre la ventana que corresponde a ésta selección, marcamos en las opciones “Fecha de creación” y “Fecha de modificación” como se muestra a continuación:

3) Hecho lo anterior oprimimos el botón “Aceptar”, con lo cual podremos ver tanto la fecha de creación como la fecha de modificación cuando en la ventana del Explorer en la barra del menú seleccionemos de la ventana de menú la opción “Ver” para de allí seleccionar la opción “Detalles”. Esto nos permite tener un vistazo de vuelo de pájaro sobre todo como en el siguiente ejemplo en donde estamos inspeccionando las carpetas puestas dentro de la carpeta “Archivos de programa”:

En el procedimiento anterior, una cosa importante a tener en cuenta es que prácticamente todos los programas virales malignos cuando infectan una computadora no sólo reparten por doquier un paquete de archivos auxiliares de infección, sino que además cuando son instalados en el disco duro son instalados por el intruso como archivos ocultos. Un ejemplo de un archivo oculto no-malicioso generado por el sistema operativo Windows XP es el archivo thumbs.db. Este es un archivo que actúa como una pequeña base de datos (de allí el significado de la extensión .db que significa “data base”) y que se genera automáticamente cuando en una cualquier carpeta pasamos de la vista en formato de “Lista” o en formato de “Detalles” al formato de “Vistas en miniatura”. Este archivo genera y almacena una miniatura de cada una de las imágenes puestas dentro de una carpeta para que la próxima vez que se abra la carpeta las imágenes carguen más rápido y para que el usuario pueda ver en miniatura los contenidos de una carpeta de imágenes. Entendiblemente, en tanto más imágenes tengamos puestas dentro de una carpeta, tanto más grande será el archivo. Puesto que este archivo en sí no contiene información útil para el usuario normalmente es generado por Windows XP como un archivo oculto.

Al llevarse a cabo una infección, una de las primeras prioridades del proceso de infección es meter dentro de la computadora todos los archivos que se pueda meter como archivos ocultos para que la víctima no se dé cuenta de su existencia y con ello proceda a borrarlos intefiriendo con las labores del virus. Para poder ver los archivos ocultos que normalmente no se pueden ver, se puede llevar a cabo el siguiente procedimiento:

1) En la línea del menú en la parte superior en donde dice “Herramientas”, nos vamos al sub-menú a la parte que dice “Opciones de carpeta...”:

2) Una vez que hemos entrado dentro del sub-menú, pinchamos en la pestaña “Ver” y dentro de la ventana que corresponde a esta pestaña marcamos en la opción “Archivos y carpetas ocultos” el casillero del renglón “Mostrar todos los archivos y carpetas ocultos”:

3) Hecho lo anterior oprimimos el botón “Aceptar”, y tras esto debemos poder ver las carpetas y los archivos ocultos.

Existe otra forma de llegar a la herramienta “Opciones de carpeta” que acabamos de ver, y esta es mediante el Panel de control (Control Panel) de Windows XP. El procedimiento es el siguiente:

1) Empezamos con el botón “Inicio” de Windows situado en el extremo inferior izquierdo que nos lleva al Panel de control (Control Panel).

2) Seleccionamos el ícono “Opciones de carpeta” que aparece en el Panel de Control.

3) Activamos la pestaña “Ver”.

4) Dentro de la ventana que corresponde a esta pestaña marcamos en la opción “Archivos y carpetas ocultos” el casillero del renglón “Mostrar todos los archivos y carpetas ocultos” con lo cual se desmarca la opción alterna "No mostrar archivos ni carpetas ocultos".

5) Oprimimos el botón “Aceptar” para cerrar la ventana.

Sin embargo, han aparecido nuevas variantes del virus Spyware Protect 2009 capaces de inhabilitar esta capacidad de Windows XP para poder mostrar directamente los archivos y carpetas ocultos. Para esta posibilidad en la cual pueda haber archivos que permanecen invisibles, otra forma en la cual tal vez sea posible ver la mayoría de ellos (o todos) es recurrir a la “ventana de Comandos”, para lo cual nos vamos al botón de Inicio (Start) y de allí nos vamos a Ejecutar... (Run). En la ventana de diálogo que aparece, escribimos “cmd” y oprimimos la tecla Enter del teclado o el botón “Aceptar” de la ventana. Esto nos lleva a la ventana clásica del sistema operativo MS-DOS del pasado, la cual también está disponible en Windows XP bajo el nombre “Símbolo del sistema” en la opción “Accesorios“ a la cual llegamos desde la línea “Todos los programas” que obtenemos con el botón de “Inicio”:

Una vez dentro de la ventana de comandos, podemos teclear directamente el viejo comando dir para mostrar todos los archivos incluídos los que están ocultos, en el directorio (rebautizado con el nombre de carpeta bajo Windows aunque sigue siendo lo mismo) que nos muestra los contenidos del directorio o sub-directorio en el cual estamos situados (en este caso, el sub-directorio Usuario que está puesto bajo el directorio Documents and Settings en el archivo raíz C: que es realmente el disco duro de la computadora) desde donde podemos ir ascendiendo o descendiendo hacia arriba o hacia abajo con el comando cd seguido del nombre del sub-directorio hacia el cual queremos descender. Cualquier archivo puede ser removido desde la ventana de comandos antecediendo el nombre del archivo con el comando DOS de borrado de archivos del, y cualquier directorio (carpeta) puede ser borrado con el comando DOS de borrado de directorios rmdir. Es importante tener presente que al estar dentro de una ventana de comandos no es posible borrar un directorio o sub-directorio que aún contenga otros archivos o directorios, se tienen que borrar todos sus contenidos y tiene que estar vacío para poder ser borrado. Por regla general, si no podemos borrar o mover o copiar algo desde la ventana de comandos DOS tampoco lo podremos hacer estando dentro el entorno de Windows. Podemos salir de la ventana de comandos como se acostumbraba en la vieja tradición del DOS escribiendo en la línea de comandos la palabra exit y oprimiendo en el teclado la tecla “Intro o “Enter”, aunque también podemos salir en la forma habitual de Windows pulsando en la “X” de la esquina superior derecha de la ventana DOS.

A continuación tenemos un ejemplo de una ventana de comandos recién abierta con varios comandos de línea ejecutados con el fin de que nos muestre los contenidos del directorio Prefetch puesto a su vez dentro del directorio WINDOWS (en la vieja usanza DOS, a las carpetas de Windows las llamamos directorios):

En este caso, al echar a andar la ventana de comandos, el cursor DOS nos sitúa dentro del sub-directorio Usuarios que está puesto a su vez dentro del directorio Documents and settings que está puesto a su vez en el disco duro (C:). El comando DOS “cd..” nos mueve hacia arriba para situarnos en la seguna línea en el directorio Documents and settings. Una nueva aplicación del mismo comando “cd..” nos sitúa en el contenido raíz del disco duro. Con el comando “cd windows” bajamos hacia el directorio WINDOWS, y ya estando allí con el comando “cd Prefetch” bajamos hacia el sub-directorio Prefetch. Con el comando dir listamos todo lo que contiene este sub-directorio, empezando con los siguientes archivos:

__NTOSBOOT-B00DFAAD.pf

__WSCNTFY.EXE-1B24F5EB.pf

__ALG.EXE-0F138680.pf

__WMIPRVSE.EXE.28F301A9.pf

más los que siguen en el listado.

Al estar trabajando dentro de Windows XP (no dentro de una ventana de comandos) no sólo queremos ver los nombres de los archivos sino también sus extensiones como las estamos leyendo arriba en la ventana de comandos, las cuales bajo el viejo sistema DOS se representaban con tres letras puestas después del nombre del archivo con un punto separando al nombre del archivo de su extensión. Esto es importante porque la extensión nos dice de qué tipo de archivo se trata, si se trata de un archivo ejecutable o de un documento Word o de una imagen fotográfica, algo que supuestamente también nos debe decir el ícono con el cual está siendo representado un archivo por Windows pero que muchas veces puede resultar no tan claro. Si habiendo llevado a cabo los pasos anteriores nos encontramos con un archivo oculto titulado SWPInitial, ¿de qué tipo de archivo se trata? ¿Es un archivo de texto? Entonces el nombre completo del archivo sería SWPInitial.txt. Y si el nombre completo del archivo es SWPInitial.jpg entonces lo que tenemos a la mano es un archivo fotográfico. Y si el nombre completo del archivo es SWPInitial.doc entonces lo que tenemos a la mano es un documento escrito en Microsoft Word. Esta información es importante porque en general los archivos de texto .txt o los documentos Word .doc o las imágenes fotográficas con extensiones como .jpg ó .png ó .gif ó .bmp no son en sí archivos infectores. Un documento de texto .txt puede ser de ayuda para un archivo infector para obtener de dicho documento información que quiera tener disponible a la mano, pero el documento de texto en sí no sirve para transportar una infección. Los archivos que estamos interesados en encontrar son todos los archivos ejecutables que terminan con la extensión .exe o la extensión .bin, los cuales son precisamente los archivos que contienen las instrucciones a nivel de lenguaje de máquina necesarias para la propagación de una infección informática. También los archivos que terminan con la extensión .bat pueden ser interpretados como archivos ejecutables por la máquina (estos archivos en realidad son un pequeño lastre heredados desde los tiempos del viejo sistema operativo DOS y en realidad no son archivos que contengan código en lenguaje de máquina, más bien son instrucciones en lenguaje de texto ordinario DOS para que se lleven a cabo ciertas acciones). Otros archivos que pueden iniciar acciones indeseables son los archivos que terminan con la extensión .inf y debemos considerarlos también como archivos ejecutables en el pleno sentido de la palabra; un ejemplo de ellos es el archivo autorun.inf utilizados por infectores como olhrwef.exe para propagarse a través de los flash drives USB. Aún otros archivos que pueden ser utilizados por un virus para activar acciones indeseables a través de un navegador o de un Messenger son aquellos escritos en lenguaje de texto javascript que terminan con la extensión .js, de modo tal que un archivo como SystemProtect2009.js o como sysguard.js serían candidatos para su eliminación inmediata. Pero para esto es deseable tener habilitada la capacidad para poder leer los nombres completos de sus archivos mostrando sus extensiones.

Por defecto (default) Windows nos oculta las extensiones de los archivos. Esto lo hace para que al cambiar el nombre de un archivo no le cambiemos por error la extensión, con lo que el archivo quedaría inservible (bien se pueden imaginar mis lectores lo que sucedería al cambiar la extensión de una imagen de .gif a la extensión utilizada por un documento de texto .txt). Sin embargo, como ya se mencionó arriba, muchas veces es necesario saber dicha extensión para averiguar qué tipo de programa está ejecutando dicho archivo o de qué programa ejecutable se trata. El procedimiento para obligar a Windows a que nos muestre las extensiones de los archivos se logra utilizando la misma herrramienta que ya vimos anteriormente para poder ver los archivos y las carpetas ocultos: Opciones de carpeta. El procedimiento, si es que lo queremos llevar a cabo a través del Panel de control, es el siguiente:

1) Empezamos con el botón “Inicio” de Windows situado en el extremo inferior izquierdo que nos lleva al Panel de control (Control Panel).

2) Seleccionamos el ícono “Opciones de carpeta” que aparece en el Panel de control.

3) Activamos la pestaña “Ver”.

4) Buscamos la opción "Ocultar las extensiones de archivo para tipos de archivo conocidos" y desmarcamos esa casilla.

5) Oprimimos el botón “Aceptar” para cerrar la ventana.

Naturalmente, también podemos encontrar la misma herramienta Opciones de carpeta... en la línea de menú del Windows Explorer en la opción “Herramientas”.

Naturalmente, una vez que ha sido habilitada la opción para mostrar carpetas y archivos ocultos, si el afectado encuentra una carpeta completa titulada “Spyware Protect 2009” con una ruta como la siguiente:

__C:\Archivos de programa\Spyware Protect 2009

se deberá enviar de inmediato la carpeta completa Spyware Protect 2009 a la papelera de reciclaje para borrarla de inmediato, y se debe borrar de inmediato para impedir que lo que quede de alguna variante de Spyware Protect 2009 pueda intentar recuperar esta carpeta “perdida” de la papelera de reciclaje en caso de buscar allí dicha carpeta.

Los archivos candidatos a ser eliminados incluyen todos aquellos cuya extensión sea “.js” (estos son archivos en JavaScript cuyo código es ejecutado por los navegadores sin que los navegadores ni el usuario puedan saber de antemano si el código es malicioso o no) así como todos los archivos con extensiones “.htm” y “.html” (estas son extensiones que especifican páginas Web completas que pueden ser abiertas con cualquier navegador aún sin contar con una conexión a Internet), así como todos los archivos ejecutables con extensiones “.exe”, “.bin” y “.inf” que hayan sido instalados en la máquina por el virus el día en que se llevó a cabo la infección. Más recientemente, han estado apareciendo archivos con la extension “.bat” (la cual está tomada del acrónimo para batch file, un legado de los viejos tiempos del sistema operativo para pantallas monocromáticas DOS) tales como el peligrosísimo “jm3cx96.bat”, el cual casi siempre llega aparejado con el infector “olhrwef.exe”, aparentemente creado en China con fines de espionaje militar e industrial utilizando la red Internet para ello, aunque el código está siendo incorporado oportunísticamente por variantes de Spyware Protect 2009 y otros imitadores.

Hay varias carpetas en donde podemos buscar archivos nuevos que hayan sido creados el día en el que ocurrió la infección, en rutas tales como las siguientes para Windows 98:

__C:\WINDOWS\Command

__C:\WINDOWS\Cookies

__C:\WINDOWS\Recent

y en rutas tales como las siguientes para Windows XP:

__C:\WINDOWS\system

__C:\WINDOWS\system32

__C:\WINDOWS\system32\drivers

__C:\WINDOWS\Documents and Settings\All Users\Menu Inicio

En el caso de carpetas como system32, esta contiene archivos tan críticos y tan importantes que no se recomienda al usuario intentar borrar por cuenta propia nada de lo que hay aqui, al menos no sin consultar la opinión de alguien que sepa muy bien lo que está haciendo. En todo caso, si es necesario restaurar archivos que posiblemente hayan sido dañados por la infección, esto se puede llevar a cabo después con el procedimiento Windows de “Restauración del Sistema” tomando en cuenta de que Windows XP siempre tiene guardada una copia de los archivos originales del sistema en su estado origina, intactas.

La búsqueda dentro de todas las carpetas que contiene la computadora de TODOS los archivos con una extensión como “.htm” puede parecer una tarea intimidante, una labor digna de Hércules, y lo sería de no ser por un pequeño truco de Windows XP que no todos conocen, heredado de los viejos tiempos del sistema operativo MS-DOS: podemos usar el símbolo del asterisco (“*”) para denotar cualquier archivo genérico y no cierto archivo en particular en la hilera de caracteres que puedan ocupar el símbolo del asterisco. De este modo, si iniciamos una bósqueda especificando:

__*.htm

el sistema operativo Windows XP nos buscará todos los archivos que contengan pegada al final de su hilera de caracteres alfanuméricos la extensión “.htm”.

Es importante tener en cuenta que la ventana “Resultado de la búsqueda” (Search results) también tiene una línea de menú con una opción “Ver” (View) con una sub-opción “Seleccionar detalles...” con la cual podemos pedir que sobre todos los archivos encontrados con extensión “.htm” se nos muestren al mismo tiempo sus fechas de creación y modificación. Esto nos permite proceder a borrar de inmediato todos los archivos con extensión “.htm” que hayan sido puestos en la computadora el día en el que ocurrió la infección, así como todos los archivos con extensión “.htm” que también fueron modificados el día en el que ocurrió la infección. Este procedimiento que acabamos de señalar también se debe llevar a cabo sobre archivos con extensión “.html”. El borrado de todos los archivos con extensiones “.htm” ó “.html” creados o modificados el día en el que ocurrió la infección es necesario puesto que cualquiera de ellos puede contener código JavaScript capaz de ejecutar acciones maliciosas y desagradables en la computadora infectada. Es muy fácil saber si un archivo almacenado dentro de la computadora con la extensión “.htm” ó con la extensión “.html” contiene código JavaScript puesto que estos archivos escritos en lenguaje HTML pueden ser abiertos con el navegador que se está utilizando. En el navegador Mozilla Firefox esto se logra yendo a su línea de menú para abrir el archivo deseado con la opción “File” (Archivo) yéndonos de allí a “Open File...” (Abrir archivo...) en donde abrimos el archivo HTM ó HTML guardado en la computadora cuyo contenido queremos inspeccionar. Esto lo que hace es mostrarnos la página tal y como se ve en Internet aún sin tener conexión alguna a Internet (recuérdese que estamos hablando de una página Web almacenada dentro de la computadora, no una página Web bajada “en vivo” de Internet). Para ver el código fuente HTML que está generando dicha página nos vamos en la línea del menú del navegador a la opción “View” (Ver) yéndonos de allí a “Page source” que nos mostrará la página Web no como la lee el usuario de Internet sino como la lee el que redactó el código que genera dicha página. Suponiendo que la página Web almacenada en la computadora sea una página titulada “Google.html” (la página Web del buscador Google), la ventana del código fuente que genera dicha página será una ventana como la siguiente:

Leyendo los contenidos de este código fuente HTML, descubrimos que la generación de esta página Web utiliza JavaScript. Esto lo confirmamos en una hilera como la siguiente:

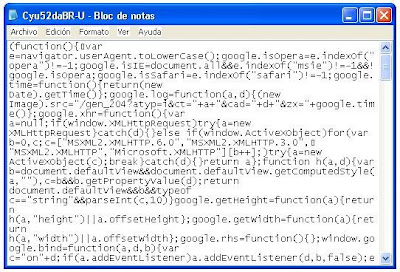

script src="Google_files/Cyu52daBR-U.js"

Esta hilera nos confirma que la página Web “Google.htm” que tenemos almacenada dentro de la computadora contiene un archivo JavaScript, el archivo Cyu52daBR-U.js, el cual está puesto dentro de una carpeta titulada “Google_files”. También podemos abrir con el mismo navegador Mozilla Firefox esta carpeta JavaScript con extensión “.js” para ver qué es lo que está produciendo este código JavaScript, aunque generalmente en la purga de un virus informático esto no es necesario, ya que estamos interesados principalmente en borrar definitivamente todos los archivos “.htm” ó “.html” puestos dentro de la computadora el día que ocurrió la infección. Del mismo modo y por las mismas razones, todos los archivos con extensión “.js” que son archivos JavaScript y que hayan sido metidos en la computadora el día de la infección deben ser buscados y borrados de inmediato. Como nota de interés agregaremos aquí que tanto los archivos “.htm” y “.html” como los archivos “.js” también pueden ser inspeccionados en su interior con el “Bloc de notas” (Notepad) de Windows, ya que a fin de cuentas todos estos son archivos de texto, y sobre esto a continuación tenemos un ejemplo de cómo estamos utilizando el “Bloc de notas” para leer los contenidos de un archivo de un archivo titulado Cyu52daBR-U.js que tal vez sea familiar para los expertos especialistas ya que se trata del archivo JavaScript utilizado por la página Web del popular navegador Google (para poder abrir un archivo de texto de un documento tipo JavaScript cuya extensión no sea la extensión usual de archivos de texto “.txt”, es necesario especificar al abrir el “Bloc de notas” la opción “Todos los archivos” en lugar de la opción “Documentos de texto” en la línea con la cual el “Bloc de notas nos pide que le especifiquemos el Tipo de documento que queremos abrir):

A continuación tenemos un ejemplo de la ventana “Resultado de la búsqueda” cuando es utilizada para ubicar dentro de la computadora archivos que tengan la extensión “.js”:

con la cual se ha llevado a cabo una búsqueda de todos los archivos JavaScript especificando como criterio de búsqueda:

__*.js

y en la cual en la sub-opción “Seleccionar detalles...” desde la opción “Ver” de la línea del menú se han marcado únicamente los casilleros:

__Nombre

__En la carpeta

__Fecha de modificación

__Fecha de creación

En caso de que no sea posible remover de entre una lista de programas instalados un programa a través del Panel de Control con el ícono “Agregar o quitar programas” (posiblemente al no aparecer el programa en la lista al haber sido ocultado por el programa infector), queda como opción inmediata eliminar el principal archivo ejecutable del cual dependen todos los demas archivos con los que funciona el programa sin que sea ya necesario borrar los demás archivos. Desafortunadamente, en el caso del navegador Internet Explorer, para el cual el principal archivo ejecutable es iexplore.exe (o simplemente iexplore si se tiene desactivada la capacidad para leer las extensiones de los archivos) y el cual está situado en la siguiente ruta:

__C:\Archivos de programa\Internet Explorer\iexplore.exe

no puede ser borrado permanentemente porque Microsoft lo hizo parte integral de su sistema operativo. En pocas palabras, si mandamos a iexplore.exe a la Papelera de Reciclaje y allí lo borramos, al regresar a la carpeta Internet Explorer encontraremos que ha sido creada una copia nueva de iexplore.exe puesta allí sin nuestra autorización y consentimiento, y esto ocurrirá cada vez que tratemos de borrarlo. La permanencia del navegador Internet Explorer dentro de la máquina lo convierte en un favorito de los hackers para llevar a cabo la infección de una computadora con la plena garantía que les ha dado Microsoft a ellos de que el navegador Internet Explorer estará allí listo esperándolos para que lo usen en cualquier momento, lo que ha propiciado que muchas infecciones como Spyware Protect 2009 dependan de la permanencia del navegador Internet Explorer en la máquina para poder llevar a cabo la ejecución de archivos como sysguard.exe, sin el cual el trabajo de infección se les complicaría enormemente a los delincuentes informáticos. De cualquier manera, si el navegador en uso no es Internet Explorer sino Mozilla Firefox, su principal archivo ejecutable es firefox.exe y está situado en la siguiente ruta:

__C:\Archivos de programa\Mozilla Firefox\firefox.exe

De cualquier manera, el navegador Mozilla Firefox siempre se puede desinstalar en su totalidad (en caso de que se sospeche que ha sido infectado) desde el “Panel de Control” bajo el ícono “Agregar o quitar programas”. También podemos desactivar a los messengers con sólo enviar a la Papelera de Reciclaje a los principales archivos ejecutables. El principal archivo ejecutable del Windows Messenger es msmsgs.exe y está situado en la siguiente ruta:

__C:\Archivos de programa\Messenger\msmsgs.exe

Y el principal archivo ejecutable del Yahoo Messenger es YahooMessenger.exe y esta situado en la ruta:

__C:\Archivos de programa\Yahoo!\Messenger\YahooMessenger.exe

Sin embargo, la eliminación del principal programa ejecutable del Yahoo Messenger no impide que se pueda activar el pequeño programa ejecutable que pone el símbolo de la carita de Yahoo! en la bandeja inferior derecha, porque de hecho antes de echarse a andar YahooMessenger.exe se echa a andar el programa Ymsgr_tray.exe que hace que la carita aparezca en la bandeja. El proceso que hace esto es el siguiente situado en la ruta que se muestra:

__C:\Archivos de programa\Yahoo!\Messenger\Ymsgr_tray.exe

Al llevar a cabo el borrado de archivos, es importante no tocar para nada los archivos propios del sistema, ya que ello puede desestabilizar a la máquina requiriendo la instalación del sistema operativo Windows en el disco duro como única solución. Uno de los archivos que definitivamente es alterado por Spyware Protect 2009 pero que no puede ser simplemente borrado por el usuario es el archivo hosts, el cual está situado en la siguiente ruta:

__C:\WINDOWS\system32\drivers\etc\hosts

en la gran mayoría de las variantes de Spyware Protect 2009 el usuario encontrará agregada una línea como la siguiente:

__195.245.119.131 browser-security.microsoft.com

Esta es precisamente la línea que en el archivo hosts se encarga de que esté apareciendo constantemente de manera súbita e incontrolable una ventana de Spyware Protect 2009 advirtiéndole que su computadora está en grave riesgo y que tiene que subscribirse al paquete completo de Spyware Protect 2009 para volver a tener su máquina a salvo, lo cual es una burla cruel ya que a cambio del pago de 50 dólares el incauto está terminando de entregarle su máquina y todos los contenidos confidenciales de la misma a los criminales que manejan la empresa detrás de este fraude.

El archivo hosts, como se dijo, no puede ser borrado, pero sí puede ser editado, y por ser esencialmente un archivo de texto lo podemos editar recurriendo al “Bloc de notas” (Notepad) incluído en la carpeta de “Accesorios” de Windows. Para abrir dicho archivo de ésta manera, posicionamos el cursor del mouse sobre el ícono de dicho archivo y con el botón derecho abrimos la ventana que nos dá la opción “Abrir con” yéndonos a la sub-opción “Elegir programa...” en donde al abrirse la lista escogemos el “Bloc de notas”. Si únicamente aparece la opción “Abrir” en lugar de “Abrir con”, de cualquier modo aparecerá la ventana que nos preguntará cuál es el programa que queremos utilizar para abrir el archivo hosts. En la siguiente ilustración tenemos un ejemplo de esto último en el momento en el que el archivo hosts está a punto de ser abierto con el “Bloc de notas”:

Tan sólo nos basta con borrar la línea arriba mencionada y guardar el archivo para que esa ventana molesta conminándonos a la compra de Spyware Protect 2009 no siga apareciendo. Naturalmente, es necesario llevar la limpieza hasta el final, porque de no hacer tal cosa entonces lo que quede del virus dentro de la computadora buscará la forma de reestablecer nuevamente la entrada que hemos borrado del archivo hosts. En la lucha en contra de criminales informáticos que están detrás de mafias como Spyware Protect 2009 estamos participando en cierta forma en lo que equivale a un juego de ajedrez de alto nivel, con los criminales escribiendo su programa infector tratando de anticipar todas las movidas que podamos hacer en una máquina infectada para remover manualmente la infección, y nosotros tratando de mantenernos un paso adelante de ellos explotando las debilidades propias del virus infector que ellos están tratando de removerle mejorando día tras día su ataque.

Una vez que hemos eliminado manualmente los principales archivos de la infección, apagamos la computadora y la volvemos a encender nuevamente en Modo Seguro con la ayuda de la tecla F8. Hecho esto, procedemos a instalar los programas ejecutables que ya teníamos listos para cargar (Mozilla Firefox, Yahoo Messenger, etc., obtenidos en otra computadora no-infectada) desde el disco CD-ROM. Al no haber infección en dichos programas por haber sido bajados de un sitio con buena reputación en una computadora no infectada, los programas se deben poder cargar sin temor a la posibilidad de que puedan estar infectados.